目前,各個(gè)企業(yè)為了方便業(yè)務(wù)的開展和提高工作效率,都將網(wǎng)絡(luò)的應(yīng)用引入了企業(yè)的E1常工作,但各部門員工使用網(wǎng)絡(luò)的隨意性,對企業(yè)網(wǎng)絡(luò)性能和安全造成很大威脅,例如各部門員工隨便訪問財(cái)務(wù)部的信息,下載電影,玩游戲,聊天等,另外管理人員可能為了方便管理,開啟電腦的Telnet端口,這樣就會存在嚴(yán)重的威脅。

保障各部門網(wǎng)絡(luò)的暢通,并限制他們的上網(wǎng)時(shí)間和訪問的網(wǎng)站,也要設(shè)法拒絕非法的外網(wǎng)請求,現(xiàn)在有很多方法來實(shí)現(xiàn)這些要求,如:加密、加強(qiáng)管理員權(quán)限、構(gòu)建內(nèi)部局域網(wǎng)等。但這些管理只能完成一些簡單的內(nèi)部管理功能,并且這種管理還缺乏靈活性。如果通過采用一些網(wǎng)絡(luò)安全設(shè)備來管理整個(gè)企業(yè)的網(wǎng)絡(luò),對于比較大型的企業(yè)來說,各地分企業(yè)與總部的通信,各地分企業(yè)之間的通信安全、企業(yè)內(nèi)部部門的通信安全,就大大增加了企業(yè)的額外開銷。因此,對于這些問題都可以通過訪問控制列表來完成,利用訪問控制列表來提高對企業(yè)網(wǎng)絡(luò)安全的管理與維護(hù)。

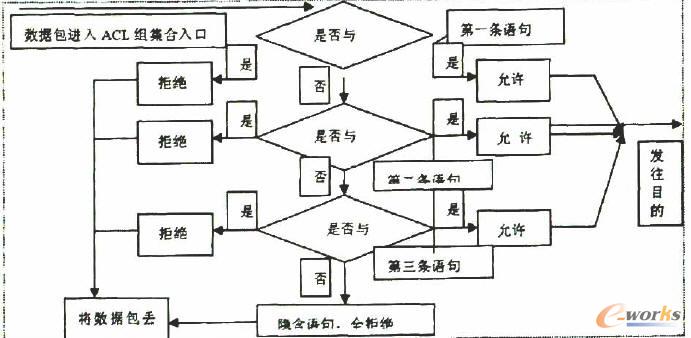

訪問控制列表是作用于路由器端口上的指令列表,主要用來控制和監(jiān)測路由器各個(gè)端口的進(jìn)出數(shù)據(jù)流量。訪問控制列表是由源地址、端121號和目的地址來決定是否允許和拒絕通過的條件,進(jìn)行配對報(bào)文里面的信息與訪問控制列表里面的參數(shù)來通過發(fā)進(jìn)和發(fā)出的信息包的請求,從而能實(shí)現(xiàn)通路。

圖1 ACL原理圖

1 以一個(gè)企業(yè)為實(shí)例來說明整個(gè)問題,企業(yè)的需求分析

該企業(yè)有人事部、軟件開發(fā)部、網(wǎng)站設(shè)計(jì)部、財(cái)務(wù)部四個(gè)中心部門。企業(yè)內(nèi)部有一臺主交換機(jī),各部門可以再接普通交換機(jī)進(jìn)行擴(kuò)充,一臺路由器來實(shí)現(xiàn)企業(yè)內(nèi)部各部門間的訪問控制及互聯(lián)網(wǎng)訪問控制,因此企業(yè)要求內(nèi)部實(shí)現(xiàn)以下功能:

(1)不同部門之間不能互相訪問,同部門之間的員工可以互相訪問;

(2)企業(yè)管理者可以訪問所有的部門,自由訪問lntetrnet;

③部門的員工在特定時(shí)間段范圍Internet;

(4)對服務(wù)器的訪問有限制,要區(qū)分不同部門的網(wǎng)絡(luò);

(5)財(cái)務(wù)部只有Email的數(shù)據(jù)被允許,而其他類型的數(shù)據(jù)流量都會被路由器禁止。這樣可以限制企業(yè)內(nèi)部對外部網(wǎng)絡(luò)的訪問,只允許收發(fā)郵件,而不能進(jìn)行其他的網(wǎng)絡(luò)訪問;

(6)各部門禁止訪問QQ和網(wǎng)絡(luò)游戲,還可以限制員工瀏覽網(wǎng)頁、限制員工上傳企業(yè)內(nèi)部的資料,從而保護(hù)企業(yè)信息的安全,限制使用BT下載工具浪費(fèi)流量等;

(7)控制上班期間上網(wǎng)時(shí)間分配。

2 解決方案的設(shè)計(jì)

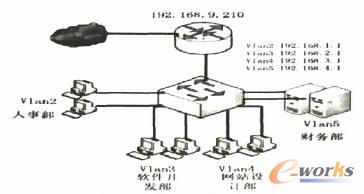

(1)首先給4個(gè)部門劃分VLAN,人事、軟件開發(fā)、網(wǎng)站設(shè)計(jì)和財(cái)務(wù)部分別對應(yīng)VLAN2,VLAN3, VLAN4和VLANS,再為它們分配相應(yīng)的IP網(wǎng)段,再根據(jù)企業(yè)的需要,如圖2所示利用基于IP地址的擴(kuò)展ACL來控制各部門之間的訪問限制。

圖2 企業(yè)部門劃分圖

將交換機(jī)的Int f0/24端口設(shè)置為trunk模式并與路由器的f0/I端口連接Switchport modetrunk;

將交換機(jī)的Int f0/1和f0/2端口分配給人事部VLAN2(其中一個(gè)端口備用,各部門各自接交換機(jī)進(jìn)行擴(kuò)充,以下類同);

將交換機(jī)的Int f0/3和f0/4端口分配給軟件開發(fā)部部VLAN3;

將交換機(jī)的Int f0/5和f0/6端口分配給網(wǎng)站設(shè)計(jì)部VLAN4;

將交換機(jī)的Int f0/7和f0/8端口分配給財(cái)務(wù)部VLANS;

這樣劃分VLAN可以使同一VLAN的每個(gè)部門的自己內(nèi)部人員之間能夠互相訪問,共同解決問題,并且不同VLAN的不同部門之IhJ不能夠相互訪問,而管理部門可以訪問各個(gè)部門。

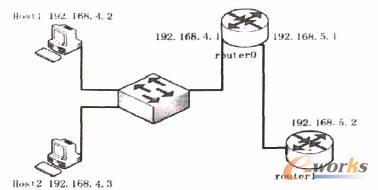

(2)禁止部門特定主機(jī)的外網(wǎng)訪問如圖3所示禁止網(wǎng)站設(shè)計(jì)部的主機(jī)hostl訪問外網(wǎng)。

圖3 網(wǎng)站設(shè)計(jì)部

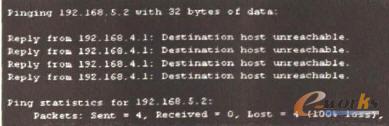

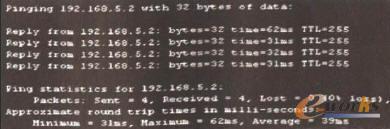

分別在Hostl和Host2主機(jī)ping 192.168.5.2,結(jié)果如圖4所示主機(jī)hcstl顯示目的網(wǎng)絡(luò)不通。

如圖5所示主機(jī)host2正常能夠ping通,說明主機(jī)hostl被禁止訪問外網(wǎng)了。

圖4 ping命令

圖5 ping命令

(3)限制員工進(jìn)行BT等P2P下載

利用路由器ACL可以限制網(wǎng)絡(luò)中的BT等P2P軟件的網(wǎng)絡(luò)的訪問,減少企業(yè)網(wǎng)絡(luò)資源的浪費(fèi),限制BT, eMule都是用的端口。

access-list 1 0 1 deny tcp any any rang 68816890

access-list 101 deny tcp any rang 688l6890 any

access-fiat 1 0 1 permit ip any any

對路由器端口流量限速

普通的服務(wù)端口大多低于3000,多數(shù)蠕蟲病毒和P2P端口都是3000以上,因此,對端口在3000以上的流量進(jìn)行限制,既保障一般的網(wǎng)絡(luò)應(yīng)用,又避免對網(wǎng)絡(luò)的濫用。

定義ACL access-fist 101 permit tcp anyany gt 3000

access-fist 1 0 1 permit udp any any gt 3000應(yīng)用到接口interface f0/0

service-policy input xs

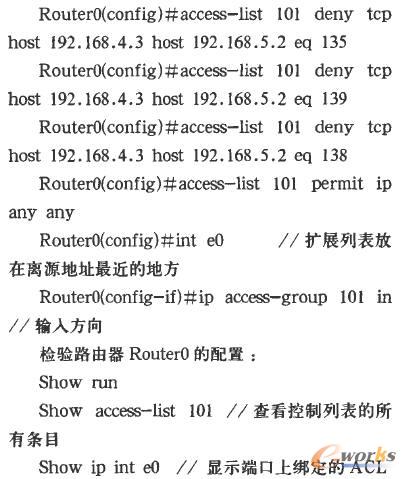

(4)禁止訪問內(nèi)部網(wǎng)的特定端口

黑客的入侵經(jīng)常會利用某些特殊端口,像135,139,138,80等端口,關(guān)閉這些端口能夠有效地阻止一些病毒和木馬程序的攻擊,防止電腦被黑,這些可以通過ACL的配置來對這些端口進(jìn)行過濾。

分別在Hostl和Host2主機(jī)上ping 192.168.5.2,結(jié)果hostl不但能夠ping通而且能正常訪問routerl的web服務(wù)瀏覽器網(wǎng)頁,host2只能ping通routerl,但不能訪問routerl的80端口(不能訪問web服務(wù)瀏覽器網(wǎng)頁)。

(5)限制虛擬終端Telnet的訪問

首先在兩個(gè)主機(jī)上分別telnet路由器Routerl,必需先在路由器Routerl上配置:

Routerl(config)#enable password cisco

Routerl(config)#line vty 0 4

Routerl(config-line)#login

Router 1(config——fine)#password cisco

確保兩個(gè)主機(jī)都能telnet路由器Routerl,即teNet 192.168.5.2成功。

在Routerl上配置:

Routerl(config)#access-list 1 permit host192.168.4.2

Routerl(config)#access-fist l deny deny

RouterI(config)#line vty 0 4

Routerl(configr-if)#access-fist 1 m

最后在Hostl上telnet 192.168.5.2,結(jié)果是成功的,而在host2上Telnet則操作是失敗的,說明綁定在虛擬終端上的ACL發(fā)揮了作用。

(6)定義時(shí)間段及時(shí)間范圍,然后進(jìn)行ACL配置,將詳細(xì)的規(guī)則和企業(yè)的要求添加到A CL中,最后將配置好的ACL添加到需要的端口中去。企業(yè)的網(wǎng)絡(luò)管理員就可以根據(jù)ACL的協(xié)議、各種端口、IP源、目的地址等來對員工的網(wǎng)絡(luò)行為進(jìn)行有效的管理控制。

3 總結(jié)

如果一個(gè)企業(yè)的部門較多,只需要在本設(shè)計(jì)上類似地?cái)U(kuò)充即可,本設(shè)計(jì)不但方便了企業(yè)的網(wǎng)絡(luò)管理,提高了企業(yè)網(wǎng)絡(luò)安全性,更節(jié)省了企業(yè)在網(wǎng)絡(luò)方面的額外開支。

核心關(guān)注:拓步ERP系統(tǒng)平臺是覆蓋了眾多的業(yè)務(wù)領(lǐng)域、行業(yè)應(yīng)用,蘊(yùn)涵了豐富的ERP管理思想,集成了ERP軟件業(yè)務(wù)管理理念,功能涉及供應(yīng)鏈、成本、制造、CRM、HR等眾多業(yè)務(wù)領(lǐng)域的管理,全面涵蓋了企業(yè)關(guān)注ERP管理系統(tǒng)的核心領(lǐng)域,是眾多中小企業(yè)信息化建設(shè)首選的ERP管理軟件信賴品牌。

轉(zhuǎn)載請注明出處:拓步ERP資訊網(wǎng)http://www.guhuozai8.cn/

本文標(biāo)題:中小型企業(yè)網(wǎng)絡(luò)控制方案的分析與設(shè)計(jì)

本文網(wǎng)址:http://www.guhuozai8.cn/html/consultation/1083945528.html