1 ę²čį

Å─2006─ĻįŲėŗ(j©¼)╦ŃĖ┼─ŅĄ─╠ß│÷░l(f©Ī)š╣ų┴Į±Ż¼įŲėŗ(j©¼)╦ŃĮø(j©®ng)Üv┴╦Č©┴xųØuŪÕ╬·Īóæ¬(y©®ng)ė├ųØuį÷ČÓĪó«a(ch©Żn)śI(y©©)ųØuą╬│╔Ą─Ė„éĆ(g©©)ļAČ╬ĪŻįŲėŗ(j©¼)╦Ń╠ß╣®┴╦ķ_Ę┼Ą─ś╦(bi©Īo)£╩(zh©│n)Īó┐╔╔ņ┐sĄ─ŽĄĮy(t©»ng)║═├µŽ“Ę■äš(w©┤)╝▄śŗ(g©░u)Ż¼╩╣ĮM┐Ś─▄ē“ęįņ`╗ŅŪęĮø(j©®ng)Ø·(j©¼)īŹ(sh©¬)╗▌Ą─ĘĮ╩Į╠ß╣®┐╔┐┐Ą─ĪóļSąĶæ¬(y©®ng)ūāĄ─Ę■äš(w©┤)ĪŻ─┐Ū░ČÓć°š■Ė«Č╝┤¾┴”═ŲÅVįŲėŗ(j©¼)╦ŃŻ¼▒╚╚ń├└ć°Īóėóć°ĪóÜW├╦Īó╚š▒ŠĄ╚Ž╚║¾│÷┼_┴╦ŽÓĻP(gu©Īn)š■▓▀╣─äŅ(l©¼)▓╔ė├įŲėŗ(j©¼)╦ŃĪŻć°ā╚(n©©i)═ŌŲ¾śI(y©©)ęč═Ų│÷ČÓéĆ(g©©)įŲėŗ(j©¼)╦Ń«a(ch©Żn)ŲĘŻ¼╬ęć°ę▓╝Ŗ╝ŖĮ©┴ó┴╦įŲėŗ(j©¼)╦Ńųąą─ĪóįŲėŗ(j©¼)╦Ń╗∙ĄžŻ¼┤ŅĮ©┴╦š■äš(w©┤)įŲĪó│Ū╩ąįŲĪó╔╠äš(w©┤)įŲĄ╚įŲėŗ(j©¼)╦ŃŲĮ┼_ĪŻ

įŲėŗ(j©¼)╦Ńį┌╠ß╣®ĘĮ▒Ńęūė├┼cĄ═│╔▒Š╠žąįĄ─═¼Ģr(sh©¬)ę▓ĦüĒ┴╦ą┬Ą─╠¶æ(zh©żn)Ż¼░▓╚½å¢Ņ}╩ū«ö(d©Īng)Ųõø_Ż¼╦³│╔×ķ┴╦ųŲ╝sįŲėŗ(j©¼)╦Ń░l(f©Ī)š╣Ą─ĻP(gu©Īn)µIę“╦žų«ę╗Ż¼─▄ʱ┤_▒ŻįŲėŗ(j©¼)╦ŃŲĮ┼_Ą─ÖC(j©®)├▄ąįĪó═Ļš¹ąįĪó┐╔ė├ąįŻ¼īó║▄┤¾│╠Č╚ė░Ēæė├æ¶╩ŪʱįĖęŌīóŲõöĄ(sh©┤)ō■(j©┤)║═æ¬(y©®ng)ė├Ž“įŲėŗ(j©¼)╦ŃŲĮ┼_▀M(j©¼n)ąą▀węŲĪŻ

2 įŲėŗ(j©¼)╦Ń░▓╚½å¢Ņ}Ęų╬÷║═įŲ░▓╚½¾wŽĄ╝▄śŗ(g©░u)

į┌▓╗═¼įŲĘ■äš(w©┤)─Żą═ųąŻ¼╠ß╣®╔╠║═ė├æ¶Ą─░▓╚½┬Üž¤(z©”)ėą║▄┤¾Ą─▓╗═¼:IaaS╠ß╣®╔╠žō(f©┤)ž¤(z©”)ĮŌøQ╬’└Ē░▓╚½ĪóŁh(hu©ón)Š│░▓╚½║═╠ōöM╗»░▓╚½▀@ą®░▓╚½┐žųŲŻ¼Č°ė├æ¶ätžō(f©┤)ž¤(z©”)┼cITŽĄĮy(t©»ng)(╩┬╝■)ŽÓĻP(gu©Īn)Ą─░▓╚½┐žųŲŻ¼░³└©▓┘ū„ŽĄĮy(t©»ng)Īóæ¬(y©®ng)ė├║═öĄ(sh©┤)ō■(j©┤);PaaS╠ß╣®╔╠žō(f©┤)ž¤(z©”)ĮŌøQ╬’└Ē░▓╚½ĪóŁh(hu©ón)Š│░▓╚½Īó╠ōöM╗»░▓╚½║═▓┘ū„ŽĄĮy(t©»ng)Ą╚░▓╚½Ż¼Č°ė├æ¶ätžō(f©┤)ž¤(z©”)æ¬(y©®ng)ė├║═öĄ(sh©┤)ō■(j©┤)Ą─░▓╚½;SaaS╠ß╣®╔╠▓╗āHžō(f©┤)ž¤(z©”)╬’└Ē║═Łh(hu©ón)Š│░▓╚½Ż¼▀Ć▒žĒÜĮŌøQ╗∙ĄA(ch©│)įO(sh©©)╩®Īóæ¬(y©®ng)ė├║═öĄ(sh©┤)ō■(j©┤)ŽÓĻP(gu©Īn)Ą─░▓╚½┐žųŲĪŻ

▓╗═¼Ą─įŲĘ■äš(w©┤)─Ż╩Į(IaaS,PaaSŻ¼SaaS)Ą─░▓╚½ĻP(gu©Īn)ūóé╚(c©©)ųž³c(di©Żn)▓╗═¼Ż¼IaaSĻP(gu©Īn)ūó╗∙ĄA(ch©│)įO(sh©©)╩®║═╠ōöM╗»░▓╚½;PaaSĻP(gu©Īn)ūóŲĮ┼_▀\(y©┤n)ąą░▓╚½;SaaSĻP(gu©Īn)ūóæ¬(y©®ng)ė├░▓╚½Ą╚ĪŻ═¼Ģr(sh©¬)╚²ĘNįŲĘ■äš(w©┤)─Ż╩Įę▓ėą╣▓ėąĄ─░▓╚½å¢Ņ}Ż¼╚ń:öĄ(sh©┤)ō■(j©┤)░▓╚½Īó╝ė├▄║═├▄ĶĆ╣▄└ĒĪó╔ĒĘ▌ūRäe║═įLå¢╣▄└ĒĪó░▓╚½╩┬╝■╣▄└ĒĪóśI(y©©)äš(w©┤)▀B└m(x©┤)ąįĄ╚ĪŻ

(1) IaaSīė░▓╚½

IaaS║Ł╔w┴╦Å─ÖC(j©®)Ę┐įO(sh©©)éõĄĮŲõųąĄ─ė▓╝■ŲĮ┼_Ą╚╦∙ėąĄ─╗∙ĄA(ch©│)įO(sh©©)╩®┘Yį┤īė├µĪŻIaaS╠ß╣®╔╠╠ß╣®ę╗ĮMAPI,į╩įSė├æ¶╣▄└Ē╗∙ĄA(ch©│)įO(sh©©)╩®┘Yį┤ęį╝░▀M(j©¼n)ąąŲõ╦¹ą╬╩ĮĄ─Į╗╗źĪŻIaaSīėĄ─░▓╚½ų„ę¬░³└©╬’└Ē┼cŁh(hu©ón)Š│░▓╚½Īóų„ÖC(j©®)░▓╚½ĪóŠW(w©Żng)Įj(lu©░)░▓╚½Īó╠ōöM╗»░▓╚½ĪóĮė┐┌░▓╚½ęį╝░╣▓ėą░▓╚½å¢Ņ}Ą╚ĪŻ

╬’└Ē┼cŁh(hu©ón)Š│░▓╚½ų„ę¬░³└©ā╔éĆ(g©©)ĘĮ├µ:ę╗╩ŪųĖ▒Żūo(h©┤)įŲėŗ(j©¼)╦ŃŲĮ┼_├ŌįŌĄžšĪó╦«×─(z©Īi)Īó╗×─(z©Īi)Ą╚╩┬╣╩ęį╝░╚╦×ķąą×ķī¦(d©Żo)ų┬Ą─ŲŲē─;Č■╩Ū×ķįŲĘ■äš(w©┤)╣®æ¬(y©®ng)╔╠Ą─öĄ(sh©┤)ō■(j©┤)ųąą─įO(sh©©)╩®Ą─░▓╚½įO(sh©©)ėŗ(j©¼)║═▀\(y©┤n)ŠS▀M(j©¼n)ąą╣▄└ĒŻ¼Į©┴óć└(y©ón)Ė±Ą─╣▄└ĒęÄ(gu©®)│╠ĪŻ

įŲėŗ(j©¼)╦ŃŲĮ┼_Ą─ų„ÖC(j©®)░³└©Ę■äš(w©┤)Ų„ĪóĮKČ╦/╣żū„šŠęį╝░░▓╚½įO(sh©©)éõ/ŽĄĮy(t©»ng)į┌ā╚(n©©i)Ą─╦∙ėąėŗ(j©¼)╦ŃÖC(j©®)įO(sh©©)éõŻ¼ų„ę¬ųĖ╦³éāį┌▓┘ū„ŽĄĮy(t©»ng)║═öĄ(sh©┤)ō■(j©┤)ÄņŽĄĮy(t©»ng)īė├µĄ─░▓╚½ĪŻų„ÖC(j©®)░▓╚½å¢Ņ}ų„ę¬░³└©▓┘ū„ŽĄĮy(t©»ng)▒Š╔ĒĄ─╚▒Ž▌ĦüĒĄ─▓╗░▓╚½ę“╦ž(░³└©╔ĒĘ▌šJ(r©©n)ūCĪóįLå¢┐žųŲĪóŽĄĮy(t©»ng)┬®Č┤Ą╚)Īó▓┘ū„ŽĄĮy(t©»ng)Ą─░▓╚½┼õų├å¢Ņ}Īó▓ĪČŠī”▓┘ū„ŽĄĮy(t©»ng)Ą─═■├{Ą╚ĪŻ

į┌ŠW(w©Żng)Įj(lu©░)░▓╚½ĘĮ├µŻ¼ų„ę¬æ¬(y©®ng)įōū÷ĄĮęįŽ┬ÄūĘĮ├µĄ─░▓╚½Ę└ūo(h©┤):ŠW(w©Żng)Įj(lu©░)ĮY(ji©”)śŗ(g©░u)░▓╚½ĪóŠW(w©Żng)Įj(lu©░)įLå¢┐žųŲĪóŠW(w©Żng)Įj(lu©░)░▓╚½īÅėŗ(j©¼)Īó▀ģĮń═Ļš¹ąįÖz▓ķĪóŠW(w©Żng)Įj(lu©░)╚ļŪųĘ└ĘČĪóÉ║ęŌ┤·┤aĘ└ĘČĪóŠW(w©Żng)Įj(lu©░)įO(sh©©)éõĘ└ūo(h©┤)Ż¼┐╔ęį▓╔╚ĪĄ─ų„ę¬░▓╚½┤ļ╩®║═╝╝ąg(sh©┤)░³└©:į┌ŠW(w©Żng)Įj(lu©░)Ą─▀ģļH╠ß╣®Ę└╗ē”ĪóĘ└ČŠē”Īó╚ļŪųÖz£y┼cĘ└ūo(h©┤)ŽĄĮy(t©»ng)Īóžō(f©┤)▌dŠ∙║ŌŲ„Ą╚░▓╚½┤ļ╩®ĪŻ┤╦╠ÄŻ¼æ¬(y©®ng)╠žäeūóęŌŠ▄Į^Ę■äš(w©┤)╣źō¶ĪŻ

╠ōöM╗»╝╝ąg(sh©┤)▒Š╔Ēę²╚ļ┴╦hypervisor║═Ųõ╦¹╣▄└Ē─ŻēK▀@ą®ą┬Ą─╣źō¶īė├µŻ¼Ą½Ė³ųžę¬Ą─╩Ū╠ōöMÖC(j©®)ų«ķgĄ─═©ą┼┴„┴┐ī”ś╦(bi©Īo)£╩(zh©│n)Ą─ŠW(w©Żng)Įj(lu©░)┐žųŲüĒšf╩Ū▓╗┐╔ęŖĄ─Ż¼¤oĘ©ī”╦³éā▀M(j©¼n)ąą▒O(ji©Īn)£y║═┐žųŲŻ¼ŅÉ╦Ų▀@ą®░▓╚½┐žųŲ╣”─▄į┌╠ōöM╗»Łh(hu©ón)Š│ųąČ╝ąĶę¬▓╔ė├ą┬Ą─ą╬╩ĮĪŻ▀Ćėąę╗éĆ(g©©)å¢Ņ}╩Ū▓╗═¼├¶ĖąČ╚║═░▓╚½ę¬Ū¾Ą─VM╚ń║╬╣▓┤µĪŻ

Įė┐┌░▓╚½ąĶę¬▓╔╚ĪŽÓæ¬(y©®ng)Ą─┤ļ╩®Ż¼üĒ┤_▒ŻĮė┐┌Ą─ÅŖ(qi©óng)ė├涚J(r©©n)ūCĪó╝ė├▄║═įLå¢┐žųŲĄ─ėąą¦ąįŻ¼▒▄├Ō└¹ė├Įė┐┌ī”ā╚(n©©i)║═ī”═ŌĄ─╣źō¶Ż¼▒▄├Ō└¹ė├Įė┐┌▀M(j©¼n)ąąįŲĘ■äš(w©┤)Ą─×Eė├Ą╚ĪŻ

(2) PaaSīė░▓╚½

PaaSīėĄ─░▓╚½Ż¼ų„ę¬░³└©Įė┐┌░▓╚½·▀\(y©┤n)ąą░▓╚½║═╣▓ėą░▓╚½ĪŻ

ī”ė┌PaaSŲĮ┼_╠ß╣®Ą─ę╗ĮMAPI ,ąĶę¬▓╔╚ĪŽÓæ¬(y©®ng)Ą─┤ļ╩®Ż¼üĒ┤_▒ŻĮė┐┌Ą─ÅŖ(qi©óng)ė├涚J(r©©n)ūCĪó╝ė├▄║═įLå¢┐žųŲĄ─ėąą¦ąįŻ¼▒▄├Ō└¹ė├Įė┐┌ī”ā╚(n©©i)║═ī”═ŌĄ─╣źō¶Ż¼▒▄├Ō└¹ė├Įė┐┌▀M(j©¼n)ąąįŲĘ■äš(w©┤)Ą─×Eė├Ą╚ĪŻ

į┌PaaS╔ŽŻ¼ąĶę¬▒ŻšŽė├æ¶Ą─ITŽĄĮy(t©»ng)Ą─░▓╚½▓┐╩║═░▓╚½▀\(y©┤n)ąąŻ¼╩╣Ųõ▓╗ī”¼F(xi©żn)ėąĄ─PaaSŲĮ┼_įņ│╔ė░Ēæ║══■├{Ż¼╚ń▓╗Ģ■(hu©¼)į┌įŲā╚(n©©i)▓┐░l(f©Ī)Ųī”ā╚(n©©i)║═ī”═ŌĄ─╣źō¶ĪŻ▀\(y©┤n)ąą░▓╚½ų„ę¬░³└©ī”ė├æ¶æ¬(y©®ng)ė├Ą─░▓╚½īÅ║╦Īó▓╗═¼æ¬(y©®ng)ė├Ą─▒O(ji©Īn)┐žĪó▓╗═¼ė├涎ĄĮy(t©»ng)Ą─Ė¶ļxĪó░▓╚½īÅėŗ(j©¼)Ą╚ĪŻ

(3) SaaSīė░▓╚½

SaaSīėĄ─░▓╚½Ż¼ų„ę¬░³└©æ¬(y©®ng)ė├░▓╚½║═╣▓ėą░▓╚½ĪŻ┼cé„Įy(t©»ng)Ą─▓┘ū„ŽĄĮy(t©»ng)ĪóöĄ(sh©┤)ō■(j©┤)ÄņĪóClSŽĄĮy(t©»ng)Ą─░▓╚½┬®Č┤ŽÓ▒╚Ż¼ČÓ┐═æ¶Īó╠ōöM╗»Īóäė(d©░ng)æB(t©żi)ĪóśI(y©©)äš(w©┤)▀ē▌ŗĘ■äš(w©┤)Å═(f©┤)ļsĪóė├æ¶ģó┼cĄ╚▀@ą®We62.0║═įŲĘ■äš(w©┤)Ą─╠ž³c(di©Żn)ī”ŠW(w©Żng)Įj(lu©░)░▓╚½ęŌ╬Čų°Š▐┤¾Ą─╠¶æ(zh©żn)Ż¼ę“┤╦į┌įŲėŗ(j©¼)╦Ńųąī”ė┌æ¬(y©®ng)ė├░▓╚½Ż¼ė╚ŲõąĶę¬ūóęŌĄ─╩Ūwebæ¬(y©®ng)ė├Ą─░▓╚½ĪŻę¬▒ŻūCSaaSĄ─æ¬(y©®ng)ė├░▓╚½Ż¼Š═ę¬į┌æ¬(y©®ng)ė├Ą─įO(sh©©)ėŗ(j©¼)ķ_░l(f©Ī)ų«│§│õĘų┐╝æ]ĄĮ░▓╚½ąįŻ¼æ¬(y©®ng)įōųŲČ©▓óū±čŁ▀m║ŽSaaS─Ż╩ĮĄ─SDL(░▓╚½ķ_░l(f©Ī)╔·├³ų▄Ų┌)ęÄ(gu©®)ĘČ║═┴„│╠Ż¼Å─š¹éĆ(g©©)╔·├³ų▄Ų┌üĒ┐╝æ]æ¬(y©®ng)ė├░▓╚½ĪŻ

(4)╣▓ėą░▓╚½

a.öĄ(sh©┤)ō■(j©┤)░▓╚½

įŲĘ■äš(w©┤)Š▀ėąø]ėą╬╗ų├╠ž«ÉąįĄ─╠ž³c(di©Żn)Ż¼▀@ėą└¹ė┌įŲĘ■äš(w©┤)Ą─ÅVĘ║┐╔ė├ąįĪŻ╚╗Č°¤ošōė├æ¶╗“įŲ╣®æ¬(y©®ng)╔╠╗“š▀ā╔š▀Č╝▓╗┐╔─▄ų▒Įė┤_šJ(r©©n)į┌╠žČ©įŲųąėŗ(j©¼)╦Ń┘Yį┤Ą─įö╝Ü(x©¼)╬╗ų├ĪŻ▀@Š═«a(ch©Żn)╔·┴╦▓╗░▓╚½Ą─öĄ(sh©┤)ō■(j©┤)Å═(f©┤)ė├å¢Ņ}ĪóöĄ(sh©┤)ō■(j©┤)┐ńŠ│┴„äė(d©░ng)Ą─ļ[╗╝Īóė├æ¶öĄ(sh©┤)ō■(j©┤)░▓╚½║═ļ[╦Į▒Żūo(h©┤)Ą╚å¢Ņ}Ż¼▀@Š═ī”öĄ(sh©┤)ō■(j©┤)┤µĘ┼╬╗ų├ĪóöĄ(sh©┤)ō■(j©┤)äh│²╗“│ųŠ├ąįĪóöĄ(sh©┤)ō■(j©┤)éõĘ▌┼c╗ųÅ═(f©┤)║═▓╗═¼┐═æ¶öĄ(sh©┤)ō■(j©┤)Ą─╗ņ║ŽĄ╚ĘĮ├µ╠ß│÷┴╦ą┬Ą─░▓╚½ę¬Ū¾ĪŻ

b.╝ė├▄║═├▄ĶĆ╣▄└Ē

╝ė├▄Ą─ÖC(j©®)├▄ąį║══Ļš¹ąįŻ¼░³└©╝ė├▄ŠW(w©Żng)Įj(lu©░)é„▌öųąĄ─öĄ(sh©┤)ō■(j©┤)Īó╝ė├▄ņoų╣öĄ(sh©┤)ō■(j©┤)Īó╝ė├▄éõĘ▌Įķ┘|(zh©¼)ųąĄ─öĄ(sh©┤)ō■(j©┤)ĪŻįŲėŗ(j©¼)╦Ńųąé„▌ö╝ė├▄ų„ę¬ļy³c(di©Żn)į┌ė┌┐ńįŲĄ─öĄ(sh©┤)ō■(j©┤)╚ń║╬▀M(j©¼n)ąąé„▌ö▒Żūo(h©┤);╝ė├▄ņo═┴öĄ(sh©┤)ō■(j©┤)ų„ę¬╩ŪųĖ╝ė├▄┤┼▒P╔ŽĄ─öĄ(sh©┤)ō■(j©┤)╗“öĄ(sh©┤)ō■(j©┤)ÄņųąĄ─öĄ(sh©┤)ō■(j©┤)Ż¼┐╔ęįĘ└ų╣É║ęŌĄ─įŲĘ■äš(w©┤)╠ß╣®╔╠ĪóÉ║ęŌĄ─ÓÅŠė“ūŌæ¶Ż¼╝░─│ą®ŅÉą═æ¬(y©®ng)ė├Ą─×Eė├ĪŻī”įŲėŗ(j©¼)╦ŃĄ─╠ž╩ŌąįČ°čįŻ¼æ¬(y©®ng)įōę¬Ū¾▀M(j©¼n)ę╗▓ĮĘų╬÷╝ė├▄äė(d©░ng)æB(t©żi)öĄ(sh©┤)ō■(j©┤)Ą─ĘĮ╩ĮŻ¼‘░³└©ā╚(n©©i)┤µųąĄ─öĄ(sh©┤)ō■(j©┤)ĪŻ├▄ĶĆ╣▄└Ē░³└©├▄ĶĆ┤µā”Ą─▒Żūo(h©┤)Īó├▄ĶĆ┤µā”Ą─įLå¢┐žųŲĪó├▄ĶĆĄ─éõĘ▌║═╗ųÅ═(f©┤)Ą╚ĪŻ

c.╔ĒĘ▌ūRäe║═įLķg╣▄└Ē

╔ĒĘ▌ūRäe║═įLå¢╣▄└Ē╩Ū▒ŻūCįŲėŗ(j©¼)╦Ńš²┤_▀\(y©┤n)ąąĄ─ĻP(gu©Īn)µI╦∙į┌ĪŻé„Įy(t©»ng)Ą─╔ĒĘ▌ūRäe║═įLķg╣▄└ĒĄ─ĘČ«ĀŻ¼└²╚ńūįäė(d©░ng)╗»╣▄└Ēė├æ¶┘~╠¢Īóė├æ¶ūįų·╩ĮĘ■äš(w©┤)ĪóšJ(r©©n)ūCĪóįLå¢┐žųŲĪóå╬³c(di©Żn)ĄŪõøĪó┬ÜÖÓ(qu©ón)ĘųļxĪóöĄ(sh©┤)ō■(j©┤)▒Żūo(h©┤)Īó╠žÖÓ(qu©ón)ė├æ¶╣▄└ĒĪóöĄ(sh©┤)ō■(j©┤)Ę└üG╩¦▒Żūo(h©┤)┤ļ╩®┼c║ŽęÄ(gu©®)ł¾(b©żo)ĖµĄ╚Ż¼Č╝┼cįŲėŗ(j©¼)╦ŃŽóŽóŽÓĻP(gu©Īn)ĪŻ

į┌įŲėŗ(j©¼)╦ŃųąīŹ(sh©¬)╩®│╔╣”ėąą¦Ą─╔ĒĘ▌╣▄└Ēæ¬(y©®ng)ų┴╔┘░³└©:įŲĘ■äš(w©┤)╠ß╣®╔╠░▓╚½║═╝░Ģr(sh©¬)Ąž╣▄└Ēäō(chu©żng)Į©║═Ė³ą┬┘~æ¶ęį╝░äh│²ė├æ¶┘~æ¶;īŹ(sh©¬)¼F(xi©żn)┐ńįŲĄ─╔ĒĘ▌šJ(r©©n)ūC║═╣▄└Ē;╔ĒĘ▌╠ß╣®╔╠(IdP)┼cĘ■äš(w©┤)╠ß╣®╔╠((SP)ęį░▓╚½Ą─ĘĮ╩ĮĮ╗ōQ╔ĒĘ▌ī┘ąįŻ¼īŹ(sh©¬)¼F(xi©żn)ī”╔ĒĘ▌╔·├³ų▄Ų┌Ą─░▓╚½╣▄└Ē;Į©┴ó┐╔ą┼╚╬ė├æ¶┼õų├╬─╝■║═ęÄ(gu©®)ätą┼ŽóŻ¼▓╗Ą½ė├╦³üĒ┐žųŲį┌įŲČ╦Ę■äš(w©┤)Ą─įLå¢Ż¼Č°Ūę▀\(y©┤n)ąąĘĮ╩ĮĘ¹║ŽīÅėŗ(j©¼)Ą─ę¬Ū¾ĪŻ

d.░▓╚½╩┬╝■╣▄└Ē

ī”░▓╚½╩┬╝■▀M(j©¼n)ąą╝»ųą╣▄└ĒŻ¼īŹ(sh©¬)¼F(xi©żn)öĄ(sh©┤)ō■(j©┤)▓╔╝»ĪóĻP(gu©Īn)┬ō(li©ón)Ęų╬÷Īó╩┬╝■ā×(y©Łu)Ž╚ųžę¬ąįĘų╬÷Īó░▓╚½╩┬╝■╠Ä└ĒĄ╚Ż¼Å─Č°┐╔ęįĖ³║├Ąž▒O(ji©Īn)£y░l(f©Ī)¼F(xi©żn)Īóįu╣└░▓╚½╩┬╝■Ż¼╝░Ģr(sh©¬)ėąą¦Ą─ī”░▓╚½╩┬╝■ū„│÷Ēææ¬(y©®ng)Ż¼åóäė(d©░ng)▀m«ö(d©Īng)?sh©┤)─┤ļ╩®üĒŅA(y©┤)Ę└║═ĮĄĄ═╩┬╝■Ą─ė░ĒæŻ¼▓óÅ─╩┬╝■ųą╗ųÅ═(f©┤)š²│ŻĄ─įŲĘ■äš(w©┤)ĪŻ

e.śI(y©©)äš(w©┤)▀B└m(x©┤)ąį

Ę■äš(w©┤)╣®æ¬(y©®ng)╔╠æ¬(y©®ng)▒ŻūCöĄ(sh©┤)ō■(j©┤)ųąą─Ą─▀\(y©┤n)ąą▀B└m(x©┤)ąįŻ¼▒ŻšŽĘ■äš(w©┤)▀B└m(x©┤)ąįŻ¼ė╚Ųõ╩Ūį┌│÷¼F(xi©żn)ę╗ą®ć└(y©ón)ųžå¢Ņ}Ģr(sh©¬)Ż¼╚ń╗×─(z©Īi)ĪóķLĢr(sh©¬)ķg═ŻļŖęį╝░ŠW(w©Żng)Įj(lu©░)╣╩šŽĄ╚ĪŻī”ė┌įŲėŗ(j©¼)╦ŃĘ■äš(w©┤)╠ß╣®╔╠Č°čįŻ¼Š═╩Ūę¬▀M(j©¼n)ąąśI(y©©)äš(w©┤)▀B└m(x©┤)ąį╣▄└ĒŻ¼ųŲČ©ŽÓæ¬(y©®ng)Ą─śI(y©©)äš(w©┤)▀B└m(x©┤)ąįęÄ(gu©®)äØŻ¼▓óŪę─▄ē“Ą├ęį┬õīŹ(sh©¬)║═īŹ(sh©¬)╩®Ż¼╩╣Ą├«ö(d©Īng)│÷¼F(xi©żn)×─(z©Īi)ļyĢr(sh©¬)Ż¼┐╔ęį┐ņ╦┘Ą─╗ųÅ═(f©┤)śI(y©©)äš(w©┤)Ż¼└^└m(x©┤)×ķė├æ¶╠ß╣®Ę■äš(w©┤)ĪŻ

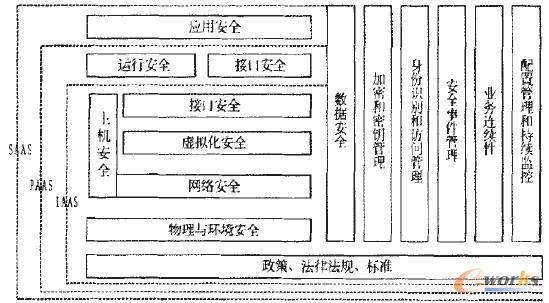

═©▀^ī”─┐Ū░IaaSĪóPaaSĪóSaaS╚²ĘNįŲėŗ(j©¼)╦ŃĘ■äš(w©┤)─Ż╩ĮųąĄ─░▓╚½å¢Ņ}Ą─Ęų╬÷Ż¼čąŠ┐╠ß│÷┴╦įŲėŗ(j©¼)╦ŃŲĮ┼_Ą─░▓╚½¾wŽĄĮY(ji©”)śŗ(g©░u)╚ńłD1╦∙╩ŠĪŻ

łD1 įŲėŗ(j©¼)╦ŃŲĮ┼_Ą─░▓╚½¾wŽĄ╝▄śŗ(g©░u)

3 įŲėŗ(j©¼)╦Ń░▓╚½ś╦(bi©Īo)£╩(zh©│n)╗»¼F(xi©żn)ĀŅ

3.1ć°ļH║═ć°═Ōś╦(bi©Īo)£╩(zh©│n)╗»ĮM┐Ś

(1) ISO/IEGJTCIlSC27

ISO/IEC JTCI/SC27(ą┼Žó░▓╚½Ęų╝╝ąg(sh©┤)╬»åTĢ■(hu©¼))ė┌2010─Ļ10į┬åóäė(d©░ng)┴╦蹊┐ĒŚ(xi©żng)─┐ĪČįŲėŗ(j©¼)╦Ń░▓╚½║═ļ[╦ĮĪĘŻ¼ė╔WG1/WG4/WGS┬ō(li©ón)║Žķ_š╣ĪŻ─┐Ū░Ż¼SC27ęč╗∙▒Š┤_Č©┴╦įŲėŗ(j©¼)╦Ń░▓╚½║═ļ[╦ĮĄ─Ė┼─Ņ¾wŽĄ╝▄śŗ(g©░u)Ż¼░³└©░╦ĘĮ├µā╚(n©©i)╚▌:a.Ė┼─ŅĪóČ©┴x;b.░▓╚½╣▄└Ēę¬Ū¾;c.░▓╚½╣▄└Ē┐žųŲ┤ļŲ┐ d.░▓╚½╝╝ąg(sh©┤);e╔ĒĘ▌╣▄└Ē║═ļ[╦Į╝╝ąg(sh©┤);ĪĻīÅėŗ(j©¼);Sų╬└Ē;hģó┐╝╬─╝■ĪŻ╗∙ė┌įō╝▄śŗ(g©░u)Ż¼├„┤_┴╦SC27ĻP(gu©Īn)ė┌įŲėŗ(j©¼)╦Ń░▓╚½║═ļ[╦Įś╦(bi©Īo)£╩(zh©│n)čąųŲĄ─╚²éĆ(g©©)ŅI(l©½ng)ė“:

·ISOlIEC 270XX(ą┼Žó░▓╚½╣▄└Ē):ė╔WG1žō(f©┤)ž¤(z©”)čąųŲĪŻś╦(bi©Īo)£╩(zh©│n)ĒŚ(xi©żng)─┐ų„ę¬╔µ╝░ę¬Ū¾Īó┐žųŲ┤ļ╩®ĪóīÅėŗ(j©¼)║═ų╬└ĒĪŻĒŚ(xi©żng)─┐ŠÄ╠¢─┐Ū░┤_Č©×ķ:ISO/IEC 270170ŲõųąĄ─Ą┌2▓┐Ęų(╝┤ISOlIEC 27017-2)╩Ū─┐Ū░SC27╬©ę╗ę╗éĆ(g©©)įŲėŗ(j©¼)╦Ń░▓╚½ś╦(bi©Īo)£╩(zh©│n)ĒŚ(xi©żng)─┐ĪČ╗∙ė┌ISOIIEC 27002Ą─įŲėŗ(j©¼)╦ŃĘ■äš(w©┤)╩╣ė├Ą─ą┼Žó░▓╚½╣▄└ĒųĖ─ŽĪĘ(ś╦(bi©Īo)£╩(zh©│n)ŅÉą═ī┘╝╝ąg(sh©┤)ęÄ(gu©®)ĘČ)ĪŻįōĒŚ(xi©żng)─┐╩Ū╗∙ė┌╚š▒Š╠ß░ĖČ°«a(ch©Żn)╔·Ą─Ż¼─┐Ū░ęčą╬│╔╣żū„▓▌░Ė╬─▒ŠĪŻ░┤šš╣żū„▀M(j©¼n)Č╚Ż¼īóė┌2013─ĻĄūš²╩Į░l(f©Ī)▓╝ĪŻ

·ISO/IEC 270yy(░▓╚½╝╝ąg(sh©┤)):ė╔WG4žō(f©┤)ž¤(z©”)čąųŲĪŻų„ę¬╗∙ė┌¼F(xi©żn)ėąĄ─ą┼Žó░▓╚½Ę■äš(w©┤)║═┐žųŲĘĮ├µĄ─ś╦(bi©Īo)£╩(zh©│n)│╔╣¹Ż¼ęį╝░▒žę¬Ģr(sh©¬)īŻķTųŲČ©ŽÓĻP(gu©Īn)įŲėŗ(j©¼)╦Ń░▓╚½Ę■äš(w©┤)║═┐žųŲś╦(bi©Īo)£╩(zh©│n)ĪŻ

·ISO/IEC 270zz(╔ĒĘ▌╣▄└Ē║═ļ[╦Į╝╝ąg(sh©┤)):ė╔WG5žō(f©┤)ž¤(z©”)čąųŲĪŻų„ę¬╗∙ė┌¼F(xi©żn)ėąĄ─╔ĒĘ▌╣▄└Ē║═ļ[╦ĮĘĮ├µĄ─ś╦(bi©Īo)£╩(zh©│n)│╔╣¹Ż¼ęį╝░▒žę¬Ģr(sh©¬)īŻķTųŲČ©ŽÓĻP(gu©Īn)įŲėŗ(j©¼)╦Ńļ[╦Įś╦(bi©Īo)£╩(zh©│n)ĪŻ

(2) ITU-T

ć°ļHļŖą┼┬ō(li©ón)├╦═©ą┼Šųė┌2010─Ļ6į┬│╔┴ó┴╦ITU-TįŲėŗ(j©¼)╦ŃĮ╣³c(di©Żn)ĮMŻ¼ų„ę¬ų┬┴”ė┌ļŖą┼ĘĮ├µĄ─蹊┐Ż¼╚ńļŖą┼ĘĮ├µĄ─░▓╚½║═╣▄└ĒŻ¼─┐Ū░į┌░▓╚½ĘĮ├µĄ─▌ö│÷╬’×ķĪČįŲ░▓╚½ĪĘ;Į╣³c(di©Żn)ĮMĄ─▀\(y©┤n)ąąĢr(sh©¬)ķg╩ŪĮžų┴2011─Ļ12į┬Ż¼║¾└m(x©┤)Ą─╣żū„ęčĮø(j©®ng)Ęų╔óĄĮäeĄ─SG(蹊┐ĮM)ĪŻĮ³╚šŻ¼į┌SG 13(Ž┬ę╗┤·ŠW(w©Żng)Įj(lu©░))│╔┴ó┴╦įŲėŗ(j©¼)╦Ń╣żū„ĮMŻ¼╣żū„ĮMīóžō(f©┤)ž¤(z©”)▌ö│÷ITU-T═Ų╦]Ą─ĻP(gu©Īn)ė┌įŲĘ■äš(w©┤)╗ź▓┘ū„ąįĪóįŲöĄ(sh©┤)ō■(j©┤)┐╔ęŲų▓ąįĄ─ČÓĒŚ(xi©żng)ś╦(bi©Īo)£╩(zh©│n)ĪŻ░▓╚½ĘĮ├µų„ę¬ė╔SG17(░▓╚½)│ąō·(d©Īn)Ż¼╣żū„ĘČć·╝»ųąį┌┐“╝▄║═ąĶŪ¾Ą╚ĘĮ├µĪŻ

(3) CSA

įŲ░▓╚½┬ō(li©ón)├╦(CSA)╩Ūį┌2009─ĻĄ─RSA┤¾Ģ■(hu©¼)╔Žą¹▓╝│╔┴óĄ─Ż¼─┐Ą─╩Ū×ķ┴╦į┌įŲėŗ(j©¼)╦ŃŁh(hu©ón)Š│Ž┬╠ß╣®ūŅ╝čĄ─░▓╚½ĘĮ░ĖĪŻ─┐Ū░Ą─│╔╣¹ėą:ĪČįŲėŗ(j©¼)╦ŃĻP(gu©Īn)µIŅI(l©½ng)ė“░▓╚½ųĖ─ŽĪĘĪóĪČįŲėŗ(j©¼)╦ŃĄ─ų„ꬒL(f©źng)ļU(xi©Żn)ĪĘĪóĪČįŲ░▓╚½┬ō(li©ón)├╦Ą─įŲ┐žųŲŠžĻćĪĘĪóĪČ╔ĒĘ▌╣▄└Ē║═įLå¢┐žųŲųĖ─ŽĪĘĪŻCSAęčĮø(j©®ng)┼cITU-T, ISOĄ╚Į©┴óŲČ©Ų┌Ą─╝╝ąg(sh©┤)Į╗┴„ÖC(j©®)ųŲŻ¼ŽÓ╗ź═©ł¾(b©żo)▓ó╬³╩šĖ„ūįį┌įŲ░▓╚½ĘĮ├µĄ─│╔╣¹║═▀M(j©¼n)š╣ĪŻCSA─┐Ū░╦∙▀M(j©¼n)ąąĄ─╣żū„ų„ę¬╩Ū蹊┐Ż¼╦∙ėąĄ─│╔╣¹ęį蹊┐ł¾(b©żo)ĖµĄ─ą╬╩Į░l(f©Ī)▓╝Ż¼Š«ø]ėąųŲČ©ś╦(bi©Īo)£╩(zh©│n)ĪŻ

(4) ENISA

ÜWų▐ŠW(w©Żng)Įj(lu©░)┼cą┼Žó░▓╚½Šų(ENISA)─┐Ū░░l(f©Ī)▓╝┴╦╚²▒Š░ūŲżĢ°ĪČįŲėŗ(j©¼)╦Ńųąą┼Žó░▓╚½Ą─ā×(y©Łu)ä▌Īó’L(f©źng)ļU(xi©Żn)║═Į©ūhĪĘĪóĪČš■Ė«įŲĄ─░▓╚½║═ÅŚąįĪĘĪóĪČįŲėŗ(j©¼)╦Ńą┼Žó▒ŻūC┐“╝▄ĪĘĪŻį┌ĪČš■Ė«įŲĄ─░▓╚½║═ÅŚąįĪĘųąŻ¼ī”ė┌š■Ė«▓┐ķT╠ß│÷┴╦╦─³c(di©Żn)Į©ūh:a.Ęų▓ĮĘųļAČ╬▀M(j©¼n)ąąŻ¼ę“?y©żn)ķįŲė?j©¼)╦ŃŁh(hu©ón)Š│▒╚▌^Å═(f©┤)ļsŻ¼┐╔─▄Ģ■(hu©¼)ĦüĒę╗ą®ø]ėąŅA(y©┤)┴ŽĄĮĄ─å¢Ņ};b.ųŲČ©įŲėŗ(j©¼)╦Ń▓▀┬įŻ¼░³└©░▓╚½║═ÅŚąįĘĮ├µĪŻįō▓▀┬įæ¬(y©®ng)įō─▄ē“ųĖī¦(d©Żo)l0─Ļā╚(n©©i)Ą─╣żū„;ĪŻ.æ¬(y©®ng)įō蹊┐į┌▒Żūo(h©┤)ć°╝ęĻP(gu©Īn)µI╗∙ĄA(ch©│)įO(sh©©)╩®ĘĮ├µŻ¼įŲ─▄ē“░l(f©Ī)ō]Ą─ū„ė├Ż¼░ńč▌Ą─ĮŪ╔½;d.Į©ūhį┌Ę©┬╔Ę©ęÄ(gu©®)Īó░▓╚½▓▀┬įĘĮ├µū÷▀M(j©¼n)ę╗▓ĮĄ─蹊┐║═š{(di©żo)▓ķĪŻ

(5) NIST

2010─Ļ11į┬Ż¼├└ć°ć°╝ęś╦(bi©Īo)£╩(zh©│n)╝╝ąg(sh©┤)蹊┐į║(NIST)įŲėŗ(j©¼)╦Ńėŗ(j©¼)äØš²╩Įåóäė(d©░ng)Ż¼įōėŗ(j©¼)äØų╝į┌ų¦│ų┬ō(li©ón)░Ņš■Ė«▓╔ė├įŲėŗ(j©¼)╦ŃüĒ╠µ┤·╗“╝ėÅŖ(qi©óng)é„Įy(t©»ng)ą┼ŽóŽĄĮy(t©»ng)║═æ¬(y©®ng)ė├─Ż╩ĮĪŻė╔├└ć°┬ō(li©ón)░Ņš■Ė«ų¦│ųŻ¼NIST▀M(j©¼n)ąą┴╦┤¾┴┐Ą─ś╦(bi©Īo)£╩(zh©│n)╗»╣żū„Ż¼╦³╠ß│÷Ą─įŲėŗ(j©¼)╦ŃČ©┴x▒╗įSČÓ╚╦«ö(d©Īng)│╔įŲėŗ(j©¼)╦ŃĄ─ś╦(bi©Īo)£╩(zh©│n)Č©┴xĪŻNiSTīŻūóė┌×ķ├└ć°┬ō(li©ón)░Ņš■Ė«╠ß╣®įŲ╝▄śŗ(g©░u)ęį╝░ŽÓĻP(gu©Īn)Ą─░▓╚½║═▓┐╩▓▀┬įŻ¼░³└©ųŲČ©įŲś╦(bi©Īo)£╩(zh©│n)ĪóįŲĮė┐┌ĪóįŲ╝»│╔║═įŲæ¬(y©®ng)ė├ķ_░l(f©Ī)Įė┐┌Ą╚ĪŻ─┐Ū░ęčĮø(j©®ng)░l(f©Ī)▓╝┴╦ČÓĘ▌│÷░µ╬’Ż¼╚ńŽ┬:

SP 800-144ĪČ╣½╣▓įŲųąĄ─░▓╚½║═ļ[╦ĮųĖ─ŽĪĘĪóSP800-146ĪČįŲėŗ(j©¼)╦Ń╣ŻĖ┼║═Į©ūhĪĘĪóSP 500-291ĪČįŲėŗ(j©¼)╦Ńś╦(bi©Īo)£╩(zh©│n)┬ĘŠĆłDĪĘĪóSPSDO-145ĪČįŲėŗ(j©¼)╦ŃČ©┴xĪĘĪóSP 500-292ĪČįŲėŗ(j©¼)╦Ńģó┐╝¾wŽĄ╝▄śŗ(g©░u)ĪĘĪóSP 500-293ĪČ├└ć°š■Ė«įŲėŗ(j©¼)╦Ń╝╝ąg(sh©┤)┬ĘŠĆłDĪĘĪŻ┤╦═ŌŻ¼NIST▀Ć░l(f©Ī)▓╝┴╦Ųõ╦¹▌ö│÷╬’:ĪČįŲėŗ(j©¼)╦Ń░▓╚½šŽĄK║═ŠÅĮŌ┤ļ╩®┴ą▒ĒĪĘĪóĪČ├└ć°┬ō(li©ón)░Ņš■Ė«╩╣ė├įŲėŗ(j©¼)╦ŃĄ─░▓╚½ąĶŪ¾ĪĘĪóĪČ┬ō(li©ón)░Ņš■Ė«įŲųĖ─ŽĪĘĪóĪČ├└ć°š■Ė«įŲėŗ(j©¼)╦Ń░▓╚½įu╣└┼c╩┌ÖÓ(qu©ón)Ą─Į©ūhĪĘĄ╚ĪŻ

(6)Ųõ╦¹

Ęų▓╝╩Į╣▄└Ē╚╬äš(w©┤)ĮM(DMTF)ęčĮø(j©®ng)░l(f©Ī)▓╝┴╦OVF(ķ_Ę┼╠ōöM╗»Ė±╩Į)1.0Ż¼─┐Ū░š²į┌ųŲČ©OVF2.0,ęįĮŌøQ╠ōöMįŲėŗ(j©¼)╦ŃŁh(hu©ón)Š│ųą│÷¼F(xi©żn)Ą─╣▄└Ē║═╗ź▓┘ū„ąįå¢Ņ};ĮY(ji©”)śŗ(g©░u)╗»ą┼Žóś╦(bi©Īo)£╩(zh©│n)┤┘▀M(j©¼n)ĮM┐Ś(OASIS)░l(f©Ī)▓╝┴╦ĪČįŲėŗ(j©¼)╦Ń╩╣ė├░Ė└²ųąĄ─╔ĒĘ▌╣▄└ĒĪĘŻ¼ųŲČ©┴╦╝ė├▄┐═æ¶Č╦║═├▄ĶĆ╣▄└ĒĘ■äš(w©┤)Ų„ų«ķgĄ─═©ą┼ģf(xi©”)ūhĄ─KMIPŻ¼▓óĄ├ĄĮ┴╦IEEE SISWG║═CSAĄ─šJ(r©©n)┐╔;╚½Ū“ŠW(w©Żng)Įj(lu©░)┤µā”╣żśI(y©©)ģf(xi©”)Ģ■(hu©¼)(SNIA)ųŲČ©┴╦ę╗╠ūįŲ┤µā”ŽĄĮy(t©»ng)╣▄└ĒĮė┐┌ĪČįŲöĄ(sh©┤)ō■(j©┤)╣▄└ĒĮė┐┌ęÄ(gu©®)ĘČCDMI 1.0;Ż¼ęčĮø(j©®ng)═©▀^┴╦NISTSAJACC╩╣ė├░Ė└²Ą─│§┤╬£yįćĪŻ

3.2ć°ā╚(n©©i)ś╦(bi©Īo)£╩(zh©│n)╗»ĮM┐Ś

─┐Ū░╚½ć°ą┼Žó░▓╚½ś╦(bi©Īo)£╩(zh©│n)╗»╬»åTĢ■(hu©¼)(TC260 )į┌ķ_š╣įŲėŗ(j©¼)╦Ń░▓╚½ĘĮ├µĄ─蹊┐Ż¼│ąō·(d©Īn)┴╦ČÓĒŚ(xi©żng)įŲėŗ(j©¼)╦Ń░▓╚½ŽÓĻP(gu©Īn)Ą─ĒŚ(xi©żng)─┐Ż¼į┌ą┼░▓ś╦(bi©Īo)╬»ā╚(n©©i)▓┐┴ó┴╦īŻķTī”įŲėŗ(j©¼)╦Ń╝░░▓╚½▀M(j©¼n)ąąčąŠ┐Ą─šnŅ}Ż¼▓óė┌2011─Ļ9į┬═Ļ│╔ĪČįŲėŗ(j©¼)╦Ń░▓╚½╝░ś╦(bi©Īo)£╩(zh©│n)蹊┐ł¾(b©żo)ĖµV1.0ĪĘĪŻ─┐Ū░š²į┌蹊┐Ą─ś╦(bi©Īo)£╩(zh©│n)ĒŚ(xi©żng)─┐×ķĪČš■Ė«▓┐ķTįŲėŗ(j©¼)╦Ń░▓╚½ĪĘ║═ĪČ╗∙ė┌įŲėŗ(j©¼)╦ŃĄ─ę“╠žŠW(w©Żng)öĄ(sh©┤)ō■(j©┤)ųąą─░▓╚½ųĖ─ŽĪĘĄ╚ĪŻ

įŲ░▓╚½┬ō(li©ón)├╦(CSA)│╔┴ó┴╦ųąć°ģ^(q©▒)ĘųĢ■(hu©¼)Ż¼ĘųĢ■(hu©¼)└^│ąCSAĄ─ū┌ų╝║═─┐ś╦(bi©Īo)Ż¼ų┬┴”ė┌╠ß╔²ųąć°Ąžģ^(q©▒)(║¼Ė█░─┼_)Ą─įŲ░▓╚½īŹ(sh©¬)█`Īó×ķ╩└ĮńĘČć·ā╚(n©©i)ęįØhšZ×ķų„ę¬£Ž═©šZčįĄ─īŻ╝ę║═īŻśI(y©©)╚╦╩┐▀M(j©¼n)ąą╔ńģ^(q©▒)ĘųŽĒĪóģf(xi©”)ū„║═╣▓═¼ķ_░l(f©Ī)Īóį÷▀M(j©¼n)┼cć°ļH═¼ąąĄ─Į╗┴„Ą╚ū÷│÷žĢ½I(xi©żn)ĪŻ2009─Ļ12į┬17╚šŻ¼įŲ░▓╚½┬ō(li©ón)├╦░l(f©Ī)▓╝┴╦ą┬░µĄ─ĪČįŲ░▓╚½ųĖ─ŽĪĘŻ¼┴Ē═Ōķ_š╣Ą─įŲ░▓╚½═■├{ĪóįŲ░▓╚½┐žųŲŠžĻćĪóįŲ░▓╚½Č╚┴┐Ą╚蹊┐ĒŚ(xi©żng)─┐į┌śI(y©©)ĮńĄ├ĄĮĘeśOĄ─ģó┼c║═ų¦│ųĪŻ2011─ĻŻ¼CSA═Ų│÷┴╦╚¶Ė╔éĆ(g©©)ųžę¬ĒŚ(xi©żng)─┐Ż¼░³└©įŲ░▓╚½ųĖ─Žą┬░µ▒Š3.0ĪóįŲ░▓╚½╩┬╝■Ēææ¬(y©®ng)C1oudSIRT,CSAų¬ūRšJ(r©©n)ūCCCSK, CSA Governance Stack. CSASTARėŗ(j©¼)äØĄ╚ĪŻ

┤╦═ŌŻ¼ųąć°ļŖūėīW(xu©”)Ģ■(hu©¼)įŲėŗ(j©¼)╦ŃīŻ╝ę╬»åTĢ■(hu©¼)Ą╚ę▓į┌ķ_š╣įŲėŗ(j©¼)╦ŃĘĮ├µĄ─蹊┐ĪŻ

4 ĮY(ji©”)šZ

2011─ĻęįüĒŻ¼įŲėŗ(j©¼)╦Ńū„×ķŽ┬ę╗┤·ėŗ(j©¼)╦Ń─Ż╩Į╚½├µ▀M(j©¼n)╚ļīŹ(sh©¬)█`æ¬(y©®ng)ė├ļAČ╬ĪŻś╦(bi©Īo)£╩(zh©│n)║═╗ź▓┘ū„å¢Ņ}│╔×ķįŲėŗ(j©¼)╦Ń░l(f©Ī)š╣Ą─Ų┐ŅiŻ¼▒ŖČÓś╦(bi©Īo)£╩(zh©│n)ĮM┐ŚČ╝░čįŲĄ─╗ź▓┘ū„ĪóśI(y©©)äš(w©┤)▀węŲ║═░▓╚½┴ą×ķįŲėŗ(j©¼)╦Ń╚²éĆ(g©©)ūŅųžę¬Ą─ś╦(bi©Īo)£╩(zh©│n)╗»ĘĮŽ“ĪŻįŲ░▓╚½▒╗šJ(r©©n)×ķ╩ŪøQČ©įŲėŗ(j©¼)╦Ń─▄ʱ╔·┤µŽ┬╚źĄ─ĻP(gu©Īn)µIå¢Ņ}Ż¼ķ_š╣įŲėŗ(j©¼)╦Ń░▓╚½ś╦(bi©Īo)£╩(zh©│n)Ą─蹊┐Ż¼ųŲČ©įŲ░▓╚½ŽÓĻP(gu©Īn)ś╦(bi©Īo)£╩(zh©│n)Ż¼ęč│╔×ķüåąĶĮŌøQĄ─å¢Ņ}ĪŻ─┐Ū░┤¾ČÓöĄ(sh©┤)ć°╝ęČ╝╩Ūęįš■Ė«×ķų„ī¦(d©Żo)į┌ų▓Į═Ųäė(d©░ng)įŲėŗ(j©¼)╦ŃŻ¼▒╚╚ń├└ć°░l(f©Ī)▓╝Ą─įŲā×(y©Łu)Ž╚æ(zh©żn)┬įĪóėóć°Ą─š■Ė«įŲĪó╚š▒ŠĄ─Ž╝ĻP(gu©Īn)ėŗ(j©¼)äØĄ╚ĪŻ├└ć°ė╚ŲõųĖČ©┴╦NIST×ķįŲėŗ(j©¼)╦Ń蹊┐║═ųŲČ©ŽÓĻP(gu©Īn)ś╦(bi©Īo)£╩(zh©│n)ĪŻ╬ęć°š■Ė«ę▓Ž╚║¾│÷┼_┴╦ČÓĒŚ(xi©żng)š■▓▀═Ųäė(d©░ng)įŲėŗ(j©¼)╦ŃŻ¼ę“┤╦Ż¼įŲėŗ(j©¼)╦Ń░▓╚½ś╦(bi©Īo)£╩(zh©│n)æ¬(y©®ng)╩ūŽ╚ī”įŲėŗ(j©¼)╦Ń░▓╚½å¢Ņ}▀M(j©¼n)ąą╔Ņ╚ļĘų╬÷Ż¼ė╚Ųõ╩ŪöĄ(sh©┤)ō■(j©┤)▒Żūo(h©┤)ĘĮ├µŻ¼ūźŠoī”öĄ(sh©┤)ō■(j©┤)Ė¶ļx┼c╣▄└ĒĪó╔ĒĘ▌╣▄└ĒĄ╚ĻP(gu©Īn)µI╝╝ąg(sh©┤)Ą─蹊┐Ż¼╩ß└Ē║═▒╚ī”ęčėą░▓╚½ś╦(bi©Īo)£╩(zh©│n)Ż¼ų▓ĮųŲČ©įŲėŗ(j©¼)╦Ń░▓╚½╝╝ąg(sh©┤)▒ŻšŽś╦(bi©Īo)£╩(zh©│n)║═ĻP(gu©Īn)µI╝╝ąg(sh©┤)ś╦(bi©Īo)£╩(zh©│n)ĪŻ

═¼Ģr(sh©¬)Ż¼Å─š■Ė«▓┐ķTįŲėŗ(j©¼)╦Ń░▓╚½▒O(ji©Īn)╣▄Ą─ĮŪČ╚▀M(j©¼n)ąąčąŠ┐Ż¼ęÄ(gu©®)ĘČš■Ė«▓┐ķTįŲėŗ(j©¼)╦Ńæ¬(y©®ng)ė├Ą─░▓╚½╣▄└Ē╝░╝╝ąg(sh©┤)ę¬Ū¾Ż¼ęį▒ŻūCš■äš(w©┤)įŲĄ─░▓╚½ĘĆ(w©¦n)Č©▀\(y©┤n)ąąĪŻĮ©┴óī”įŲĘ■äš(w©┤)╠ß╣®╔╠Ą─░▓╚½£yįuųĖś╦(bi©Īo)¾wŽĄŻ¼ī”įŲ░▓╚½Ę■äš(w©┤)╠ß╣®╔╠Ą─┘Y┘|(zh©¼)Īó░▓╚½Ę■äš(w©┤)─▄┴”║═Ę■äš(w©┤)┘|(zh©¼)┴┐ęį╝░╚ń║╬╚ń║╬ī”įŲ░▓╚½Ę■äš(w©┤)▀M(j©¼n)ąąÖz£y▀M(j©¼n)ąąęÄ(gu©®)ĘČĪŻ

┤╦═ŌŻ¼ś╦(bi©Īo)£╩(zh©│n)╩Ūę²ī¦(d©Żo)║═ęÄ(gu©®)ĘČįŲėŗ(j©¼)╦Ń«a(ch©Żn)śI(y©©)ĮĪ┐Ą│ų└m(x©┤)░l(f©Ī)š╣Ą─ę“╦žų«ę╗Ż¼Č°ć°╝ęŽÓĻP(gu©Īn)Ę©┬╔Ę©ęÄ(gu©®)Ą─ųŲČ©Ż¼╚ńöĄ(sh©┤)ō■(j©┤)▒Żūo(h©┤)Ę©ĪóéĆ(g©©)╚╦ą┼Žó▒Żūo(h©┤)Ą╚ät╩ŪŽÓĻP(gu©Īn)ś╦(bi©Īo)£╩(zh©│n)īŹ(sh©¬)╩®Ą─╗∙ĄA(ch©│)Ż¼▒Š╬─ę▓║¶ė§ć°╝ę▒M┐ņųŲČ©ŽÓĻP(gu©Īn)Ę©┬╔Ę©ęÄ(gu©®)Ż¼ŪąīŹ(sh©¬)▒Żūo(h©┤)╣½├±éĆ(g©©)╚╦└¹ęµŻ¼▓ó═Ųäė(d©░ng)įŲėŗ(j©¼)╦ŃĄ╚ą┬╝╝ąg(sh©┤)ą┬æ¬(y©®ng)ė├Ą─░l(f©Ī)š╣║═Ę▒śsĪŻ

║╦ą─ĻP(gu©Īn)ūóŻ║═ž▓ĮERPŽĄĮy(t©»ng)ŲĮ┼_╩ŪĖ▓╔w┴╦▒ŖČÓĄ─śI(y©©)äš(w©┤)ŅI(l©½ng)ė“ĪóąąśI(y©©)æ¬(y©®ng)ė├Ż¼╠N(y©┤n)║Ł┴╦žSĖ╗Ą─ERP╣▄└Ē╦╝ŽļŻ¼╝»│╔┴╦ERP▄ø╝■śI(y©©)äš(w©┤)╣▄└Ē└Ē─ŅŻ¼╣”─▄╔µ╝░╣®æ¬(y©®ng)µ£Īó│╔▒ŠĪóųŲįņĪóCRMĪóHRĄ╚▒ŖČÓśI(y©©)äš(w©┤)ŅI(l©½ng)ė“Ą─╣▄└ĒŻ¼╚½├µ║Ł╔w┴╦Ų¾śI(y©©)ĻP(gu©Īn)ūóERP╣▄└ĒŽĄĮy(t©»ng)Ą─║╦ą─ŅI(l©½ng)ė“Ż¼╩Ū▒ŖČÓųąąĪŲ¾śI(y©©)ą┼Žó╗»Į©įO(sh©©)╩ū▀xĄ─ERP╣▄└Ē▄ø╝■ą┼┘ćŲĘ┼ŲĪŻ

▐D(zhu©Żn)▌dšłūó├„│÷╠ÄŻ║═ž▓ĮERP┘YėŹŠW(w©Żng)http://www.guhuozai8.cn/

▒Š╬─ś╦(bi©Īo)Ņ}Ż║įŲėŗ(j©¼)╦Ń░▓╚½║═ś╦(bi©Īo)£╩(zh©│n)蹊┐

▒Š╬─ŠW(w©Żng)ųĘŻ║http://www.guhuozai8.cn/html/consultation/1083976363.html