1、802.1x協(xié)議

802.1x協(xié)議是一種數(shù)據(jù)鏈路層身份驗證協(xié)議.發(fā)送認證協(xié)議數(shù)據(jù)包對連接到交換機端口上的用戶/設(shè)備進行身份認證.認證通過后才允許正常的數(shù)據(jù)通過交換機端口,控制著對內(nèi)部網(wǎng)絡(luò)接入點的訪問。使用802.1X協(xié)議的優(yōu)勢有幾點。

(1)實現(xiàn)簡單:802.1x可以借助CISCO RADIUS服務(wù)器實現(xiàn)身份認證功能,在小規(guī)模網(wǎng)絡(luò)環(huán)境下也可采用本地認證的方式.網(wǎng)絡(luò)綜合造價成本低。

(2)安全可靠:802.1x身份認證方式可結(jié)合MAC地址、端口、VLAN等綁定技術(shù)并封裝用戶名/密碼,安全性較高。

(3)行業(yè)標準:802.IX協(xié)議是IEEE標準技術(shù),微軟Windows XP、Linux等客戶端操作系統(tǒng)和Cisco、華為、H3C等網(wǎng)絡(luò)設(shè)備IOS都提供了對該協(xié)議的支持。

2、網(wǎng)絡(luò)準人控制系統(tǒng)體系結(jié)構(gòu)

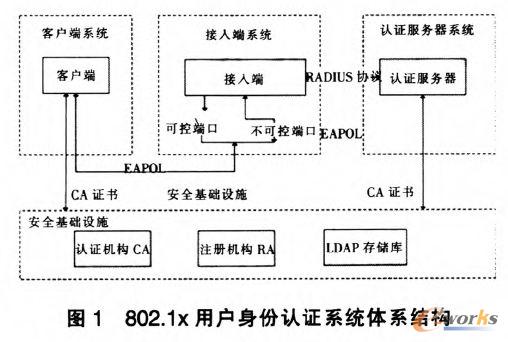

基于802.1x的網(wǎng)絡(luò)準入控制系統(tǒng)能夠?qū)钟蚓W(wǎng)內(nèi)的計算機進行控制。如圖1所示,802.1x用戶身份認證系統(tǒng)有四個組件。

(1)客戶端系統(tǒng)客戶端使用客戶端軟件向接入端發(fā)起802.1x認證請求。在客戶端和接入端之間使用EAPOL格式封裝EAP協(xié)議數(shù)據(jù)傳送認證信息,包括EAP-MD5、PEAP和EAP-TLS三種認證方式。

(2)接入端系統(tǒng)接入端對客戶端進行認證。接入端設(shè)備包括可控端口和不可控端口,只有在通過802.1x認證后業(yè)務(wù)數(shù)據(jù)才允許通過可控端口,而不可控端口則不受限制,允許所有的協(xié)議數(shù)據(jù)和業(yè)務(wù)數(shù)據(jù)通過。

(3)認證服務(wù)器系統(tǒng)認證服務(wù)器為接入端提供認證服務(wù),使用RADIUS協(xié)議雙向傳送認證信息。

(4)安全基礎(chǔ)設(shè)施安全基礎(chǔ)設(shè)施包括認證機構(gòu)CA、注冊機構(gòu)RA,LDAP存儲庫等組件,用于提供對其他系統(tǒng)中的實體可信授權(quán)驗證服務(wù)。

3、網(wǎng)絡(luò)準入控制系統(tǒng)部署

(1)客戶端系統(tǒng)

客戶端通常是支持802.1x認證的用戶設(shè)備,如個人計算機。客戶端啟動客戶端軟件向接入端發(fā)起802.1x認證請求,合法用戶通過認證后可訪問本地網(wǎng)絡(luò)資源。對未安裝規(guī)定安全客戶端軟件的,可設(shè)置為持續(xù)彈出對話框提示安裝。

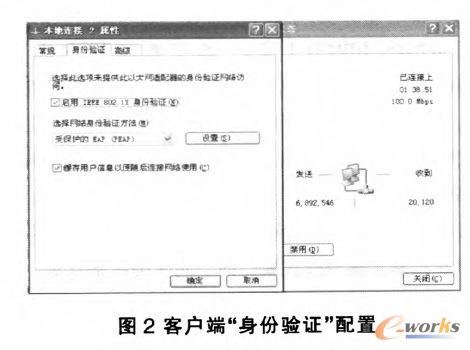

在Windows XP操作系統(tǒng)中802.1x設(shè)置方法為:打開網(wǎng)絡(luò)連接屬性,在“身份驗證”選項卡中勾選“啟用IEEE 802.1 x身份驗證”,選擇EAP類型(有MDS一質(zhì)詢、受保護的 EAP(PEAP)、智能卡或其他證書三種類型)。若網(wǎng)絡(luò)連接屬性里沒有“身份驗證”選項卡,則需在操作系統(tǒng)中開啟Wired AutoConfig服務(wù)。

傳統(tǒng)802.1x使用MDS-Challenge認證,在接入網(wǎng)絡(luò)時只輸用戶名和口令,為增強安全性可選擇采用數(shù)字證書的PEAP和EAP-TLS方式。

(2)接入端系統(tǒng)

接入端通常為支持802.1x協(xié)議的交換機等網(wǎng)絡(luò)設(shè)備。在Cisco交換機上基本配置方式如下:

(config)#aaa new-model //啟動AAA。

(config)#radius-server host XX.XX.XX.XX key//配置RADIUS服務(wù)器地址及密鑰。

(config)#aaa authentication dotlx default group radius //配置802.1 x默認認證方法為RADIUS。

(config)#dotlx system-auth-control //在交換機上全局啟用802.1 x認證。

(config)#int fa0/1

(config-if)#switchport mode access

(config-if)#dotlx port-control auto //設(shè)置接口的802.1x狀態(tài)。

(config-if)#dotlx host-mode mufti-host //通過Hub等方式在交換機端口下連接多臺PC時需要配置這個命令,默認只支持對一臺PC認證。

(3)認證服務(wù)器系統(tǒng)

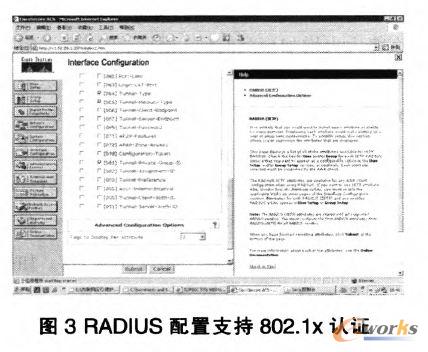

認證服務(wù)器采用RADIUS認證方式,這就要求所有參與認證的網(wǎng)絡(luò)設(shè)備配置RADIUS認證方式。值得注意的是,為支持802.1x ,ACS服務(wù)器版本號至少在V3.0以上。在CISCO ACS服務(wù)器上配置如下:

1)在Interface Configuration的RADIUS (IETF)中勾選[064]Tunnel-Type, [065]Tunnel-Medium-Type, [081]Tunnel-Private-Group-ID,如圖3所示。

2)進人Group Setup的IETF RADIUS中配置802.1x認證屬性。

3)在Network Configuration中添加網(wǎng)絡(luò)接入設(shè)備,指定網(wǎng)絡(luò)接入設(shè)備的IP地址,Authenticate Using選擇RADIUS(IETF) 。

4)在User setup中添加上網(wǎng)用戶。

另外,為節(jié)約成本,在小規(guī)模網(wǎng)絡(luò)環(huán)境下也可采用本地認證的方式,而不用建立認證服務(wù)器。

(4)安全基礎(chǔ)設(shè)施

PEAP需要一個認證服務(wù)器數(shù)字證書,EAP-TLS需要客戶端和認證服務(wù)器證書進行相互驗證,從而在客戶端和認證服務(wù)器端之間創(chuàng)建一條加密的隧道。

CA,RA,LDAP的創(chuàng)建以及數(shù)字證書的下載、驗證和維護等技術(shù)可參考相關(guān)技術(shù)文檔,如《數(shù)字證書認證系統(tǒng)培訓(xùn)教材》(國家信息安全工程技術(shù)研究中心李增欣)、《如何從Windows CA獲取數(shù)字證書》(百度文庫)等。

4、要點

基于IEEE 802.1x協(xié)議的網(wǎng)絡(luò)準人控制系統(tǒng)提供了一種本地用戶接入認證的手段,大大提高了網(wǎng)絡(luò)的安全性。但該系統(tǒng)在部署過程中應(yīng)注意兩個問題。

局域網(wǎng)網(wǎng)絡(luò)設(shè)備的操作系統(tǒng)版本需支持相關(guān)安全性協(xié)議,如支持數(shù)字證書、加密等功能,部署實施存在一定的難度和復(fù)雜性。以Cisco設(shè)備為例,用sh version命令查看Cisco IOS文件名中有無Advsecurityk9或Advsecurityk8字符串。若沒有則表明當前版本不支持安全性配置,需進行網(wǎng)絡(luò)設(shè)備操作系統(tǒng)軟件版本升級。

當一個合法用戶通過802.1 x認證后,端口處于“授權(quán)”狀態(tài),連接的交換機端口允許通過業(yè)務(wù)數(shù)據(jù),此時若有其它用戶使用交換機、集線器等級聯(lián)接入已該端口時,不需要進行認證就可訪問網(wǎng)絡(luò)資源。因此應(yīng)采取技術(shù)、管理等措施盡量避免在該端口下接入多個用戶。

核心關(guān)注:拓步ERP系統(tǒng)平臺是覆蓋了眾多的業(yè)務(wù)領(lǐng)域、行業(yè)應(yīng)用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業(yè)務(wù)管理理念,功能涉及供應(yīng)鏈、成本、制造、CRM、HR等眾多業(yè)務(wù)領(lǐng)域的管理,全面涵蓋了企業(yè)關(guān)注ERP管理系統(tǒng)的核心領(lǐng)域,是眾多中小企業(yè)信息化建設(shè)首選的ERP管理軟件信賴品牌。

轉(zhuǎn)載請注明出處:拓步ERP資訊網(wǎng)http://www.guhuozai8.cn/

本文標題:基于IEEE 802.1 x的網(wǎng)絡(luò)準入控制系統(tǒng)設(shè)計與實現(xiàn)

本文網(wǎng)址:http://www.guhuozai8.cn/html/support/11121510924.html