1 ę²čį

ļSų°ļŖūė╔╠äš(w©┤)║═ļŖūėš■äš(w©┤)Ą─čĖ╦┘░l(f©Ī)š╣Ż¼ŠW(w©Żng)Įj(lu©░)ųąĄ─öĄ(sh©┤)ō■(j©┤)│╩▒¼š©╩Įį÷ķL(zh©Żng)Ż¼öĄ(sh©┤)ō■(j©┤)ęÄ(gu©®)─ŻįĮüĒ(l©ói)įĮ┤¾Ż¼╔µ╝░Ą─╝╝ąg(sh©┤)įĮüĒ(l©ói)įĮÅ═(f©┤)ļsĪŻ2002 ─ĻŻ¼Hakan Hacigumus ╩ū┤╬╠ß│÷┴╦“databases as a service”Ż¼╝┤“═Ō░³öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)Ą─Ė┼─Ņ”ĪŻį┌═Ō░³öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ŽĄĮy(t©»ng)ųąŻ¼ĮM┐ŚīóöĄ(sh©┤)ō■(j©┤)śI(y©©)äš(w©┤)═Ō░³ĮoīŻ(zhu©Īn)ķT(m©”n)Ą─öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)Ę■äš(w©┤)Ų„Ż¼ė╔╦³éā?n©©i)ź═Ļ│╔ö?sh©┤)ō■(j©┤)Ą─┤µā”(ch©│)║═╣▄└ĒĄ╚Å═(f©┤)ļs╝╝ąg(sh©┤)╣żū„Ż¼Č°öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ė├æ¶(h©┤)═©▀^(gu©░)ŠW(w©Żng)Įj(lu©░)Å─═Ō░³öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ųą½@Ą├Ę■äš(w©┤)ĪŻį┌▀@ĘN▀\(y©┤n)ąą─Ż╩ĮųąŻ¼öĄ(sh©┤)ō■(j©┤)┤µā”(ch©│)į┌ĘŪ┐╔ą┼Ą─Ą┌╚²ĘĮĘ■äš(w©┤)Ų„ųąŻ¼ūŅ┤¾Ą─å¢(w©©n)Ņ}Š═╩Ū╚ń║╬▒ŻūCöĄ(sh©┤)ō■(j©┤)Ą─░▓╚½ąįŻ¼╠žäe╩Ū╚ń║╬Ę└ų╣ā╚(n©©i)▓┐╚╦åTŻ©╚ńŻ║öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╣▄└ĒåTŻ®ą╣┬ČĪóüG╩¦Īó╔§ų┴ŲŲē─öĄ(sh©┤)ō■(j©┤)ĪŻé„Įy(t©»ng)Ą─ę╗ą®░▓╚½ÖC(j©®)ųŲŻ¼╚ń▓┘ū„ŽĄĮy(t©»ng)░▓╚½ÖC(j©®)ųŲĪóįLå¢(w©©n)┐žųŲÖC(j©®)ųŲė╔Ę■äš(w©┤)Ų„Č╦▓┘ū„Ż¼į┌═Ō░³öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)▀@ĘN─Ż╩Įųą▓╗─▄═Ļ╚½▒ŻšŽŲõ░▓╚½ąįĪŻČ°└¹ė├╝ė├▄╝╝ąg(sh©┤)üĒ(l©ói)▒Żūo(h©┤)öĄ(sh©┤)ō■(j©┤)Ą─░▓╚½ąį╩Ūę╗ĘNĘŪ│Ż└ĒŽļĄ─▀xō±Ż¼╝┤╩╣╚ļŪųš▀┐╔ęį└¹ė├▓┘ū„ŽĄĮy(t©»ng)┬®Č┤╗“š▀└@▀^(gu©░)įLå¢(w©©n)┐žųŲÖC(j©®)ųŲĘŪĘ©Ė`╚ĪöĄ(sh©┤)ō■(j©┤)╬─╝■Ż¼Ą½╩Ūø](m©”i)ėą├▄ĶĆ▀M(j©¼n)ąąĮŌ├▄Ż¼╦∙½@╚ĪĄ─ą┼Žó╩Ū▓╗┐╔ūxĄ─ĪŻ

2 ŽÓĻP(gu©Īn)╣żū„

ę╗ą®╣żū„╚╦åTī”(du©¼)öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╝ė├▄▀M(j©¼n)ąą┴╦蹊┐ĪŻ╬─½I(xi©żn)[5]╠ß│÷┴╦ę╗ĘN═¼æB(t©żi)╝ė├▄ĘĮĘ©ĪŻ═¼æB(t©żi)╝ė├▄Ą─╦╝Žļ╩Ū╝ė├▄║¾Ą─öĄ(sh©┤)ō■(j©┤)╚į╚╗▒Ż│ųįŁ├„╬─öĄ(sh©┤)ō■(j©┤)Ą─ėąą“ąįŻ¼Å─Č°┐╔ęįīŹ(sh©¬)¼F(xi©żn)▓╗ė├ĮŌ├▄öĄ(sh©┤)ō■(j©┤)Č°ī”(du©¼)╝ė├▄öĄ(sh©┤)ō■(j©┤)ų▒Įė▀M(j©¼n)ąąįLå¢(w©©n)║═╦Ńąg(sh©┤)▀\(y©┤n)╦ŃĪŻ╚╗Č°Ż¼Å─░▓╚½ąįĮŪČ╚üĒ(l©ói)┐┤Ż¼▀@ĘN╝ė├▄ĘĮĘ©▒Š╔ĒŠ▀ėąŲõ╣╠ėąĄ─╚▒Ž▌Ż¼ę“?y©żn)ķ╦³ę¬Ū¾├▄╬─ö?sh©┤)ō■(j©┤)╚į╚╗▒Ż│ųėąą“ąįŻ¼▀@┼c░▓╚½Ą─╝ė├▄╦ŃĘ©╩ŪŽÓŃŻĄ─ĪŻ╬─½I(xi©żn)[6]ųąŻ¼į┌öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ū„×ķę╗ĘNĘ■äš(w©┤)Ż©Database As a ServiceŻ®Ą─▒│Š░Ž┬Ż¼╠ß│÷┴╦ī”(du©¼)╝ė├▄öĄ(sh©┤)ō■(j©┤)▓ķįā(x©▓n)Ą─ĘĮĘ©ĪŻ┤µā”(ch©│)Ģr(sh©¬)Ż¼│²┴╦ī”(du©¼)ĻP(gu©Īn)ŽĄ▒ĒųąĄ─į¬ĮM╝ė├▄═ŌŻ¼▀Ćį÷╝ėę╗éĆ(g©©)╦„ę²ūųČ╬Ż¼ė├üĒ(l©ói)┤µā”(ch©│)╝ė├▄ūųČ╬Ą─Ęų═░╠¢(h©żo)Ż©Bucket IDŻ®Ż¼═░╠¢(h©żo)▒Ē╩Š├„╬─öĄ(sh©┤)ō■(j©┤)ųĄ┬õį┌─│Č╬ģ^(q©▒)ķgā╚(n©©i)ĪŻ▓ķįā(x©▓n)Ģr(sh©¬)Ż¼┐═æ¶(h©┤)Č╦╠ßĮ╗Ą─SQL▓ķįā(x©▓n)šZ(y©│)Šõ┐╔ęįų▒Įėł╠(zh©¬)ąąį┌╝ė├▄öĄ(sh©┤)ō■(j©┤)╔ŽŻ¼Č°¤o(w©▓)ĒÜĮŌ├▄Ż¼Ą½▓ķįā(x©▓n)ĮY(ji©”)╣¹ųą░³║¼▓╗ØM(m©Żn)ūŃš{(di©żo)╣Ø(ji©”)Ą─į¬ĮMŻ¼ąĶę¬ĮŌ├▄▀M(j©¼n)ąąČ■┤╬▓ķįā(x©▓n)ĪŻ╬─½I(xi©żn)[7]▀M(j©¼n)ę╗▓Įī”(du©¼)╦³╚ń║╬Ęų═░▀M(j©¼n)ąąĖ─▀M(j©¼n)Ż¼Įo│÷ūŅā×(y©Łu)Ęų═░╦ŃĘ©Ż¼╩╣Ą├▓ķįā(x©▓n)┤·ār(ji©ż)ūŅ╔┘ĪŻĄ½╩ŪŻ¼▀@ĘNĘĮĘ©ī”(du©¼)ė┌ČÓ▒Ē▀BĮė▓ķįā(x©▓n)Ą─┤·ār(ji©ż)ĘŪ│Ż┤¾ĪŻ╬─½I(xi©żn)[8]╠ß│÷┴╦ę╗ĘN▒Ż│ųėąą“Ą─╝ė├▄ĘĮĘ©ĪŻĮoČ©ę╗éĆ(g©©)─┐ś╦(bi©Īo)Ęų▓╝║»öĄ(sh©┤)Ż¼ī”(du©¼)├„╬─ųĄ▀M(j©¼n)ąą▐D(zhu©Żn)ōQĄ├ĄĮ├▄╬─Ż¼╩╣Ą├├▄╬─▓╗āH▒Ż│ųėąą“Ż¼Č°ŪęĘ■Å──│ę╗─┐ś╦(bi©Īo)║»öĄ(sh©┤)Ą─Ęų▓╝ĪŻė╔ė┌Ųõ├▄╬─▒Ż│ųėąą“Ż¼¤o(w©▓)ĒÜĮŌ├▄Š═┐╔ęįų▒Įėī”(du©¼)├▄╬─▀M(j©¼n)ąąĄ╚ųĄ║═ĘČć·▓ķįā(x©▓n)Ż¼ę▓┐╔ęį▀M(j©¼n)ąąMAXĪóMINĪóCOUNT ║═ORDER BY▓ķįā(x©▓n)ĪŻĄ½▀@ĘNĘĮĘ©ė╔ė┌├▄╬─▒Ż│ųėąą“ąįŻ¼╚▌ęūįŌ╩▄▀xō±├▄╬─╣źō¶ĪŻę▓Š═╩Ūšf(shu©Ł)Ż¼╚ń╣¹╣źō¶š▀─▄ē“▀xō±ę╗Č©öĄ(sh©┤)┴┐Ą─├„╬─Ż©╗“├▄╬─Ż®Ż¼▓óŪę░č╦³éā╝ė├▄Ż©╗“ĮŌ├▄Ż®│╔ī”(du©¼)æ¬(y©®ng)Ą─├▄╬─Ż©╗“├„╬─Ż®Ż¼─Ū├┤╦¹Š═─▄ē“ęį▌^┤¾Ą─Ė┼┬╩╣└ėŗ(j©¼)│÷├▄╬─ī”(du©¼)æ¬(y©®ng)Ą─├„╬─ųĄĪŻŅÉ(l©©i)╦ŲĄžŻ¼╚ń╣¹╣źō¶š▀ų¬Ą└▀@éĆ(g©©)ė“Ą─ę╗ą®ą┼ŽóŻ¼▒╚╚ńšf(shu©Ł)įōė“Ą─öĄ(sh©┤)ō■(j©┤)Ęų▓╝Ż¼╦¹ę▓─▄ē“ęį▌^┤¾Ą─Ė┼┬╩╣└ėŗ(j©¼)├▄╬─ī”(du©¼)æ¬(y©®ng)Ą─├„╬─ųĄĪŻ╬─½I(xi©żn)[9]ųąŻ¼ųŪ─▄┐©Š▀ėą╝ė├▄║═▓ķįā(x©▓n)╠Ä└Ē─▄┴”Ż¼╦³░čöĄ(sh©┤)ō■(j©┤)╝ė├▄║¾┤µā”(ch©│)į┌Ę■äš(w©┤)Ų„ųąŻ¼├▄ĶĆę▓┤µā”(ch©│)į┌ųŪ─▄┐©ųąĪŻ▓ķįā(x©▓n)Ģr(sh©¬)Ż¼ųŪ─▄┐©─▄ē“?q©▒)”Ą╚ųĄ▓ķį?x©▓n)šZ(y©│)Šõ▀M(j©¼n)ąą▐D(zhu©Żn)ōQŻ¼╩╣ų«─▄ē“?q©▒)”├▄╬─ö?sh©┤)ō■(j©┤)▀M(j©¼n)ąą▓ķįā(x©▓n)ĪŻĄ½╩ŪŻ¼╦³▓╗─▄ī”(du©¼)īŹ(sh©¬)öĄ(sh©┤)ŅÉ(l©©i)öĄ(sh©┤)ō■(j©┤)▀M(j©¼n)ąąĘČć·▓ķįā(x©▓n)ĪŻ╬─½I(xi©żn)[10]ųą╩╣ė├ą“┴ą╝ė├▄Ż©stream cipherŻ®ĘĮĘ©ī”(du©¼)╬─▒ŠöĄ(sh©┤)ō■(j©┤)▀M(j©¼n)ąą╝ė├▄╠Ä└ĒŻ¼▀@śė┐╔ęį¤o(w©▓)ĒÜĮŌ├▄Č°ų▒Įėī”(du©¼)╝ė├▄╬─▒Š╦č╦„ĻP(gu©Īn)µIį~Ż¼Ą½╩Ū▀@ĘNĘĮĘ©ø](m©”i)ėą╔µ╝░ĄĮ╚ń║╬æ¬(y©®ng)ė├ĄĮöĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ųąĪŻ╬─½I(xi©żn)[11]║═[12]ī”(du©¼)öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ųąūųĘ¹ą═öĄ(sh©┤)ō■(j©┤)Ą─╝ė├▄ęį╝░╝ė├▄öĄ(sh©┤)ō■(j©┤)Ą─┐ņ╦┘▓ķįā(x©▓n)▀M(j©¼n)ąą┴╦蹊┐ĪŻ

3 öĄ(sh©┤)ō■(j©┤)╝ė├▄Ą─¾wŽĄĮY(ji©”)śŗ(g©░u)

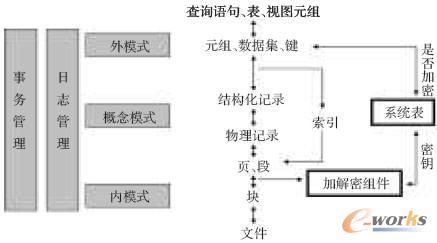

öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╝ė├▄Ż¼┤¾ų┬┐╔ęįĘų×ķā╔ĘNĘĮ╩ĮŻ║DBMS ═Ō▓┐╝ė├▄║═DBMS ā╚(n©©i)▓┐╝ė├▄ĪŻDBMS ═Ō▓┐╝ė├▄Ż¼ę╗░Ń▀xō±į┌æ¬(y©®ng)ė├│╠ą“║═▓┘ū„ŽĄĮy(t©»ng)Ż¼═©▀^(gu©░)š{(di©żo)ė├╝ė/ĮŌ├▄║»öĄ(sh©┤)üĒ(l©ói)═Ļ│╔╝ė├▄öĄ(sh©┤)ō■(j©┤)Ą─┤µā”(ch©│)║═įLå¢(w©©n)ĪŻ└²╚ńŻ¼į┌▓┘ū„ŽĄĮy(t©»ng)īė┤╬īŹ(sh©¬)¼F(xi©żn)╝ė├▄Ģr(sh©¬)Ż¼┐╔ęį└¹ė├╦³╣▄└Ē╬─╝■ŽĄĮy(t©»ng)Ą─╣”─▄Ż¼ų▒Įėī”(du©¼)┤µā”(ch©│)öĄ(sh©┤)ō■(j©┤)Ą─╬─╝■▀M(j©¼n)ąą╝ė├▄ĪŻį┌▓┘ū„ŽĄĮy(t©»ng)ųą╝ė├▄Ģr(sh©¬)Ż¼╝ė├▄Ą─┴ŻČ╚╩Ū╗∙ė┌╬─╝■Ż¼ī”(du©¼)æ¬(y©®ng)ĄĮöĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ųąĄ─▒Ē╗“š▀š¹éĆ(g©©)öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)Ż¼▀@ĘN╝ė├▄┴ŻČ╚╩ŪĘŪ│Ż┤ų▓┌Ż¼ūŅų▒ĮėĄ─ė░Ēæ╩ŪŻ¼╝ė/ĮŌ├▄Ą─╣żū„ŽÓ«ö(d©Īng)┤¾Ż¼śO┤¾ĄžĮĄĄ═ŽĄĮy(t©»ng)ąį─▄ĪŻDBMS ā╚(n©©i)▓┐╝ė├▄Ż¼ę╗░Ń▀xō±į┌öĄ(sh©┤)ō■(j©┤)╬’└Ē┤µ╚Īų«Ū░▀M(j©¼n)ąą╝ė/ĮŌ├▄▓┘ū„ĪŻę▓Š═╩Ūšf(shu©Ł)Ż¼DBMS į┌īóā╚(n©©i)┤µųąĄ─öĄ(sh©┤)ō■(j©┤)īæ(xi©¦)ĄĮ┤┼▒P(p©ón)Ģr(sh©¬)Ż¼▀M(j©¼n)ąą╝ė├▄▓┘ū„Ż¼Č°Å─┤┼▒P(p©ón)ūx╚ĪöĄ(sh©┤)ō■(j©┤)ĄĮā╚(n©©i)┤µųąĢr(sh©¬)Ż¼▀M(j©¼n)ąąŽÓæ¬(y©®ng)Ą─ĮŌ├▄▓┘ū„ĪŻBMS ─▄ē“ģ^(q©▒)ĘųĖ„ĘN┴ŻČ╚Ą─öĄ(sh©┤)ō■(j©┤)Ż¼╦∙ęį┐╔ęįų¦│ųĖ„ĘN┴ŻČ╚Ą─╝ė├▄Ż¼╝ė├▄Ą─ņ`╗Ņąį▌^║├ĪŻ┴Ē═ŌŻ¼į┌DBMS ā╚(n©©i)▓┐īŹ(sh©¬)¼F(xi©żn)╝ė├▄Ż¼┐╔ęįĖ³ėąą¦Ąž║═DBMS ā╚(n©©i)▓┐Ą─įLå¢(w©©n)┐žųŲÖC(j©®)ųŲĪó╩┌ÖÓ(qu©ón)ÖC(j©®)ųŲĄ╚Ė„ĘN╣”─▄ĮY(ji©”)║ŽŲüĒ(l©ói)ĪŻ┤╦═ŌŻ¼öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ųąĄ─öĄ(sh©┤)ō■(j©┤)Š▀ėąĖ▀Č╚ĮY(ji©”)śŗ(g©░u)╗»Ż¼╣▓ŽĒąįĖ▀Ą╚╠ž³c(di©Żn)Ż¼į┌ī”(du©¼)öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ųą┤µā”(ch©│)öĄ(sh©┤)ō■(j©┤)▀M(j©¼n)ąą╝ė├▄Ģr(sh©¬)Ż¼ąĶę¬ĮY(ji©”)║Ž╦³éāĄ─╠ž³c(di©Żn)Ż¼ī”(du©¼)╝ė├▄╦ŃĘ©Īó╝ė├▄┴ŻČ╚ęį╝░╝ė├▄ĘĮ╩Į▀M(j©¼n)ąą║Ž└Ē▀xō±ĪŻ╩ūŽ╚Ż¼į┌▀xō±╝ė├▄╦ŃĘ©Ģr(sh©¬)Ż¼ī”(du©¼)╝ė├▄ė╚Ųõ╩ŪĮŌ├▄╦┘Č╚ę¬Ū¾▒╚▌^┐ņŻ¼▓╗─▄ę“?y©żn)ķ╝?ĮŌ├▄▀^(gu©░)│╠Č°ī¦(d©Żo)ų┬ŽĄĮy(t©»ng)ąį─▄┤¾Ę∙Č╚Ž┬ĮĄĪŻŲõ┤╬Ż¼æ¬(y©®ng)«ö(d©Īng)ų¦│ųņ`╗ŅĄ─╝ė├▄┴ŻČ╚ĪŻĖ∙ō■(j©┤)ė├æ¶(h©┤)Ą─ąĶ꬯¼─▄ē“▀xō±ī”(du©¼)öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)Īó▒ĒĪóėøõøĪóūųČ╬ĪóöĄ(sh©┤)ō■(j©┤)ĒŚ(xi©żng)▀M(j©¼n)ąą╝ė├▄ĪŻ═¼Ģr(sh©¬)Ż¼▀Ćæ¬(y©®ng)ĮY(ji©”)║Ž─┐Ū░DBMS ▀xō±▀m«ö(d©Īng)╝ė├▄ĘĮ╩ĮĪŻ

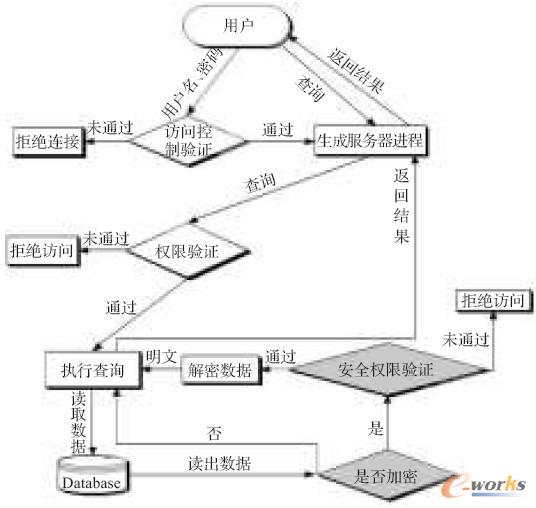

į┌įO(sh©©)ėŗ(j©¼)öĄ(sh©┤)ō■(j©┤)╝ė├▄Ą─¾wŽĄĮY(ji©”)śŗ(g©░u)Ģr(sh©¬)Ż¼▓╔ė├╗∙ė┌DBMS ā╚(n©©i)║╦īė╝ė├▄ĘĮĘ©Ż¼╝ė├▄Ą─┴ŻČ╚×ķ▒Ē╝ē(j©¬)Ż¼╚ńłD1 ╦∙╩ŠĪŻŲõųąŽĄĮy(t©»ng)▒Ē║═╝ėĮŌ├▄ĮM╝■╩Ūą┬į÷Ą─ĪŻįO(sh©©)ėŗ(j©¼)╦╝Žļ╩ŪŻ║ė├æ¶(h©┤)į┌äō(chu©żng)Į©▒ĒĄ─Ģr(sh©¬)║“Ż¼┐╔ęįųĖČ©╩Ūʱī”(du©¼)Ųõ╝ė├▄┤µā”(ch©│)Ż¼╚ń╣¹ąĶę¬╝ė├▄Ż¼ätį┌ŽĄĮy(t©»ng)▒ĒĄ─░▓╚½ūųĄõųą▓Õ╚ļę╗ŚlŽÓæ¬(y©®ng)Ą─ėøõøĪŻį┌DBMS īóöĄ(sh©┤)ō■(j©┤)īæ(xi©¦)ĄĮ┤┼▒P(p©ón)╔ŽĢr(sh©¬)Ż¼▓ķįā(x©▓n)ŽĄĮy(t©»ng)▒ĒĄ─░▓╚½ūųĄõŻ¼╚ń╣¹ąĶę¬╝ė├▄Ż¼ät╩ūŽ╚ī”(du©¼)öĄ(sh©┤)ō■(j©┤)╝ė├▄Ż¼į┘īóŲõīæ(xi©¦)│÷ĄĮ═Ō┤µĪŻ«ö(d©Īng)DBMS Å─┤┼▒P(p©ón)ųąūx╚ļöĄ(sh©┤)ō■(j©┤)ēKĢr(sh©¬)Ż¼╚ń╣¹öĄ(sh©┤)ō■(j©┤)ēK╩Ū╝ė├▄▀^(gu©░)Ą─Ż¼ät╝ė/ĮŌ├▄─ŻēK▓ķįā(x©▓n)░▓╚½ūųĄõŻ¼╚Ī│÷ŽÓæ¬(y©®ng)Ą─├▄ĶĆĮŌ├▄öĄ(sh©┤)ō■(j©┤)ēKĪŻ

łD1 öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╝ė├▄¾wŽĄĮY(ji©”)śŗ(g©░u)łD

4 ╝ė├▄īŹ(sh©¬)¼F(xi©żn)

ę└ō■(j©┤)╔Ž├µöĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╝ė├▄¾wŽĄĮY(ji©”)śŗ(g©░u)Ż¼į┌PostgreSQL ųąīŹ(sh©¬)¼F(xi©żn)┴╦╗∙ė┌ēKĄ─▒Ē╝ē(j©¬)┤µā”(ch©│)öĄ(sh©┤)ō■(j©┤)╝ė├▄ĪŻPostgreSQL╩Ūęį╝ėų▌┤¾īW(xu©”)▓«┐╦└¹ĘųąŻķ_(k©Īi)░l(f©Ī)Ą─POSTGRES ░µ▒Š4.2 ×ķ╗∙ĄA(ch©│)Ą─ī”(du©¼)Ž¾ĻP(gu©Īn)ŽĄą═öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╣▄└ĒŽĄĮy(t©»ng)Ż©ORDBMSŻ®Ż¼▒╗ÅVĘ║ĄžšJ(r©©n)×ķ╩Ū─┐Ū░╠žąįūŅ²R╚½Ą─ķ_(k©Īi)Ę┼į┤┤aöĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╣▄└ĒŽĄĮy(t©»ng)ĪŻöĄ(sh©┤)ō■(j©┤)╝ė├▄Ģr(sh©¬)Ż¼╩╣ė├┴╦GOST ╦ŃĘ©Ż¼GOST ╩Ūę╗ĘNĘųĮMī”(du©¼)ĘQ(ch©źng)╝ė├▄╦ŃĘ©Ż¼üĒ(l©ói)ūįė┌ī”(du©¼)DES Ą─Ė─▀M(j©¼n)Ż¼╦³▓╔ė├64 ╬╗ĘųĮM║═256 ╬╗├▄ĶĆĪŻ

4.1 ŽĄĮy(t©»ng)ā╚(n©©i)║╦Ēō(y©©)├µĄ─ĮY(ji©”)śŗ(g©░u)

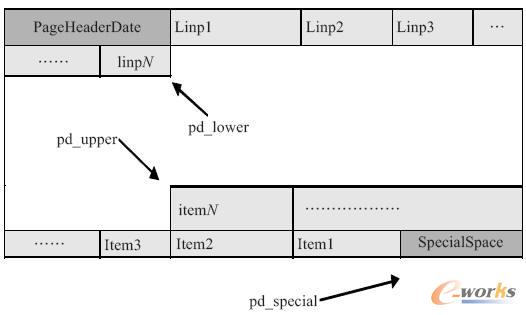

ŽĄĮy(t©»ng)ā╚(n©©i)║╦ųąĄ─├┐ę╗éĆ(g©©)Ēō(y©©)Ż©pageŻ®ī”(du©¼)æ¬(y©®ng)═Ō┤µ╔ŽĄ─ę╗éĆ(g©©)ēKŻ©blockŻ®ĪŻ─¼šJ(r©©n)ŪķørŽ┬Ż¼╦¹éāĄ─┤¾ąĪ╩Ū8KŻ¼ūŅ┤¾┐╔ęį×ķ32KĪŻ├┐éĆ(g©©)Ēō(y©©)├µĘų×ķĒō(y©©)Ņ^ą┼ŽóŻ©PageHeaderDataŻ®ĪóĒō(y©©)ųą┤µā”(ch©│)Ą─Š▀¾wöĄ(sh©┤)ō■(j©┤)ęį╝░Ēō(y©©)╬▓ųąĻP(gu©Īn)ė┌Ēō(y©©)├µŅÉ(l©©i)ą═Ą─Ēō(y©©)├µ╠žČ©ą┼ŽóŻ©Special-SpaceŻ®╚²▓┐ĘųŻ¼Š▀¾wĮY(ji©”)śŗ(g©░u)╚ńłD2 ╦∙╩ŠĪŻ

łD2 Ēō(y©©)├µĮY(ji©”)śŗ(g©░u)łD

PageHeaderData ┤µĘ┼├┐ę╗Ēō(y©©)Č╝▒žėąĄ─╣½╣▓ą┼ŽóŻ¼╝┤Ēō(y©©)├µ┐šķg╣▄└Ēą┼ŽóŻ¼ī”(du©¼)ė┌├┐ĘNŅÉ(l©©i)ą═Ą─Ēō(y©©)├µČ╝╩ŪČ©ķL(zh©Żng)Ą─Ż¼ų„ę¬░³║¼╚ńŽ┬ÄūéĆ(g©©)ūųČ╬Ż║

Ż©1Ż®pd_pagesize_versionŻ¼ā╔éĆ(g©©)ūų╣Ø(ji©”)Ż¼Ė▀8 ╬╗ųĖ╩ŠĒō(y©©)├µ┤¾ąĪŻ¼Ą═8 ╬╗ųĖ╩Š«ö(d©Īng)Ū░░µ▒Š╠¢(h©żo)Ż╗

Ż©2Ż®pd_lowerŻ¼ųĖ│÷Ēō(y©©)ā╚(n©©i)«ö(d©Īng)Ū░┐╔ė├┐šķgĄ─Ų╩╝Ų½ęŲŻ╗

Ż©3Ż®pd_upperŻ¼ųĖ│÷Ēō(y©©)ā╚(n©©i)«ö(d©Īng)Ū░┐╔ė├┐šķgĄ─ĮKų╣Ų½ęŲŻ╗

Ż©4Ż®pd_specialŻ¼ųĖ│÷Ēō(y©©)ā╚(n©©i)ĻP(gu©Īn)ė┌Ēō(y©©)├µŅÉ(l©©i)ą═Ą─╠žČ©ą┼ŽóŲ╩╝Ų½ęŲĪŻę“?y©żn)ķī?du©¼)ė┌▓╗═¼ŅÉ(l©©i)ą═Ą─Ēō(y©©)├µŻ¼SpecialSpace Ą─┤¾ąĪ╝░┤µĘ┼öĄ(sh©┤)ō■(j©┤)ā╚(n©©i)╚▌╩Ū▓╗ę╗śėĄ─ĪŻ

▒╚╚ńŻ¼B śõ(sh©┤)╦„ę²Ą─Ēō(y©©)├µ┼cheap ĻP(gu©Īn)ŽĄĄ─Ēō(y©©)├µŻ¼ŲõSpecialSpace ╩Ū▓╗═¼Ą─Ż¼B śõ(sh©┤)╦„ę²Ēō(y©©)├µ▒╚heap ĻP(gu©Īn)ŽĄČÓ┴╦ųĖŽ“Ųõū¾ėęąųĄ▄Ēō(y©©)├µ╝░ĖĖĒō(y©©)├µĄ─ųĖßśĪŻ

į┌Ēō(y©©)Ņ^ą┼Žó║═pd_lower ų«ķg╩Ūę╗éĆ(g©©)öĄ(sh©┤)ĮMŻ¼╦³Ą─├┐ę╗éĆ(g©©)į¬╦žLinp ┤µĘ┼┴╦ę╗Ślėøõøį┌Ēō(y©©)├µųąĄ─Ų╩╝Ų½ęŲĪŻöĄ(sh©┤)ĮMųąį¬╦žĄ─éĆ(g©©)öĄ(sh©┤)ę▓Š═╩ŪĒō(y©©)├µųą┤µĘ┼ėøõøĄ─ŚlöĄ(sh©┤)ĪŻį┌pd_upper║═pd_specialų«ķgĄ─Item╩ŪĻP(gu©Īn)ŽĄųąĄ─ėøõøŻ¼╦³éā╩ŪÅ─║¾Ž“Ū░┤µĘ┼Ą─ĪŻŽĄĮy(t©»ng)ų¦│ųūāķL(zh©Żng)ūųČ╬Ż¼╦∙ęįėøõø▓╗╩ŪČ©ķL(zh©Żng)Ą─ĪŻ

4.2 ╝ėĮŌ├▄┴„│╠

▀M(j©¼n)ąą╝ėĮŌ├▄Ą─╗∙▒Š╦╝Žļ╩ŪŻ║į┌DBMS īóā╚(n©©i)┤µųąĄ─Ēō(y©©)├µīæ(xi©¦)│÷ĄĮ═Ō┤µųąĢr(sh©¬)Ż¼╩ūŽ╚▓ķįā(x©▓n)░▓╚½ūųĄõŻ¼╚ń╣¹ąĶę¬╝ė├▄┤µā”(ch©│)Ż¼ätė├░▓╚½ūųĄõųą«ö(d©Īng)Ū░├▄ĶĆ╝ė├▄ĪŻį┌īóöĄ(sh©┤)ō■(j©┤)Å─═Ō┤µūx╚ļā╚(n©©i)┤µ║¾Ż¼╚ń╣¹Ēō(y©©)Ņ^ś╦(bi©Īo)ūR(sh©¬)Ēō(y©©)├µ╩Ū╝ė├▄▀^(gu©░)Ą─Ż¼ät╚Ī│÷ŽÓæ¬(y©®ng)Ą─├▄ĶĆĮŌ├▄ĪŻ

╝ė├▄Ģr(sh©¬)Ż¼ų╗╝ė├▄Ēō(y©©)├µųąĄ─öĄ(sh©┤)ō■(j©┤)ė“ĪŻę“?y©żn)ķ╝ė├▄╦ŃĘ©═©│Ż╩ŪĘųĮM╝ė├▄Ż¼╦∙ęįę¬╠Ä└Ē╝ė├▄öĄ(sh©┤)ō■(j©┤)ķL(zh©Żng)Č╚▓╗╩ŪĘųĮMķL(zh©Żng)Č╚š¹öĄ(sh©┤)▒ČĄ─ŪķørĪŻ╝┘įO(sh©©)▓╔ė├╝ė├▄╦ŃĘ©╩Ū64 ╬╗ĘųĮMŻ¼╚ń╣¹öĄ(sh©┤)ō■(j©┤)ė“▓╗╩Ū64 Ą─š¹öĄ(sh©┤)▒ČŻ¼ät▓╔ė├ļpŽ“╝ė├▄╝╝ąg(sh©┤)ĪŻļpŽ“╝ė├▄╝╝ąg(sh©┤)Ą─╦╝Žļ╩ŪŻ¼ī”(du©¼)öĄ(sh©┤)ō■(j©┤)ė“ųąĄ─öĄ(sh©┤)ō■(j©┤)Ż¼Å─Ū░═∙║¾╝ė├▄Ż¼╚ń╣¹ūŅ║¾ę╗ĮMöĄ(sh©┤)ō■(j©┤)ķL(zh©Żng)Č╚ąĪė┌ĘųĮMķL(zh©Żng)Č╚Ż¼╚ĪŪ░├µĄ─╝ė├▄öĄ(sh©┤)ō■(j©┤)▀M(j©¼n)ąą╠Ņ│õĪŻ└²╚ńŻ¼į┌łD2 ųąŻ¼░┤ššĒśą“╝ė├▄öĄ(sh©┤)ō■(j©┤)ė“itemNŻ¼itemŻ©NŻŁ1Ż®Ż¼…Ż¼╚ń╣¹ūŅ║¾ę╗ĒŚ(xi©żng)item1ķL(zh©Żng)Č╚▓╗ē“Ż¼╚ĪŪ░├µęčĮø(j©®ng)╝ė├▄öĄ(sh©┤)ō■(j©┤)▀M(j©¼n)ąą╠Ņ│õ║¾į┘╝ė├▄ĪŻ╝ė├▄║¾Ż¼į┌Ēō(y©©)Ņ^Ą─pd_pagesize_version ė“╩╣ė├ā╔éĆ(g©©)▒╚╠žüĒ(l©ói)įO(sh©©)ų├╝ė├▄ś╦(bi©Īo)ūR(sh©¬)Ż¼─┐Ū░ŲõĄ═8 ╬╗ų╗ė├┴╦ūŅĄ═1 ╬╗üĒ(l©ói)ś╦(bi©Īo)ūR(sh©¬)░µ▒Š╠¢(h©żo)Ż¼╬─ųą╩╣ė├ŲõųąĄ─Ė▀2 ╬╗üĒ(l©ói)ś╦(bi©Īo)ūR(sh©¬)«ö(d©Īng)Ū░Ēō(y©©)├µęč╝ė├▄╝░╩╣ė├Ą─├▄ĶĆĄ─ŠÄ╠¢(h©żo)Ż¼00ŻŁ╬┤╝ė├▄Ż¼01ŻŁ╩╣ė├├▄ĶĆ1 ╝ė├▄Ż¼10ŻŁ╩╣ė├├▄ĶĆ2 ╝ė├▄ĪŻ

ĮŌ├▄Ģr(sh©¬)Ż¼«ö(d©Īng)öĄ(sh©┤)ō■(j©┤)ēKÅ─═Ō┤µūx╚ļā╚(n©©i)┤µĢr(sh©¬)Ż¼╚ń╣¹Ēō(y©©)Ņ^ś╦(bi©Īo)ūR(sh©¬)Ēō(y©©)├µ╩Ū╝ė├▄▀^(gu©░)Ą─Ż¼ätÅ─░▓╚½ūųĄõųą╚Ī│÷ŽÓæ¬(y©®ng)Ą─├▄ĶĆĮŌ├▄öĄ(sh©┤)ō■(j©┤)ė“ĪŻė╔ė┌┐╔─▄┤µį┌ųąķg▓┐Ęų▒╗╝ė├▄ā╔┤╬Ą─ŪķørŻ¼æ¬(y©®ng)įōŽ╚ĮŌ├▄ūŅ║¾ę╗ĮMöĄ(sh©┤)ō■(j©┤)Ż¼╚╗║¾Å─Ū░Ž“║¾Ēśą“ĄžĮŌ├▄ĪŻ

4.3 ░▓╚½ūųĄõ

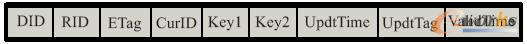

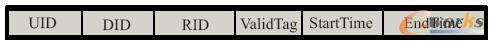

×ķ┴╦ų¦│ų?j©½n)?sh©┤)ō■(j©┤)Äņ(k©┤)╝ė├▄Ż¼į┌ŽĄĮy(t©»ng)▒Ēųąį÷╝ė┴╦ę╗éĆ(g©©)░▓╚½ūųĄõĪŻ╦³ė╔ā╔éĆ(g©©)▒ĒĮM│╔Ż¼ę╗éĆ(g©©)╩Ū╝ė├▄ĻP(gu©Īn)ŽĄ▒ĒŻ¼┴Ēę╗éĆ(g©©)╩Ūė├æ¶(h©┤)╩┌ÖÓ(qu©ón)▒ĒĪŻłD3 ║═łD4 Ęųäe╩Ū╝ė├▄ĻP(gu©Īn)ŽĄ▒Ē║═ė├æ¶(h©┤)╩┌ÖÓ(qu©ón)▒ĒųąėøõøĄ─ĮY(ji©”)śŗ(g©░u)ĪŻ

łD3 ╝ė├▄ĻP(gu©Īn)ŽĄ▒ĒųąėøõøĄ─ĮY(ji©”)śŗ(g©░u)

łD4 ė├æ¶(h©┤)╩┌ÖÓ(qu©ón)▒ĒųąėøõøĄ─ĮY(ji©”)śŗ(g©░u)

ŲõųąŻ¼į┌╝ė├▄ĻP(gu©Īn)ŽĄ▒ĒųąŻ¼DID║═RIDĘųäe╩ŪöĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ID║═ĻP(gu©Īn)ŽĄIDŻ¼╦³éāū„×ķų„µIüĒ(l©ói)╬©ę╗ś╦(bi©Īo)ūR(sh©¬)ę╗ŚlėøõøĪŻEtag ś╦(bi©Īo)ūR(sh©¬)ĻP(gu©Īn)ŽĄ▒Ē╩ŪʱąĶę¬╝ė├▄┤µā”(ch©│)Ż©1ŻŁ╝ė├▄Ż¼0ŻŁ▓╗ąĶ╝ė├▄Ż®ĪŻCurIDĪóKey1ĪóKey2ĪóUpdtTimeĪóUpdtTag Ęųäe╩Ū«ö(d©Īng)Ū░╩╣ė├├▄ĶĆŠÄ╠¢(h©żo)Īó├▄ĶĆ1Īó├▄ĶĆ2Īó╔Ž┤╬├▄ĶĆĖ³ą┬╚šŲ┌ęį╝░Ė³ą┬╩Ūʱ═Ļ│╔ś╦(bi©Īo)ūR(sh©¬)Ż©1ŻŁ═Ļ│╔Ż¼0ŻŁ╬┤═Ļ│╔Ż®Ż¼ų«╦∙ęįėąā╔éĆ(g©©)├▄ĶĆŻ¼ų„ę¬╩Ūė├ė┌├▄ĶĆĄ─Ė³ą┬Ż¼į┌║¾├µĄ─├▄ĶĆ╣▄└ĒųąĮķĮBĪŻ

į┌ė├æ¶(h©┤)╩┌ÖÓ(qu©ón)▒ĒųąŻ¼UIDĪóDIDĪóRIDū„×ķų„µIüĒ(l©ói)╬©ę╗ś╦(bi©Īo)ūR(sh©¬)ę╗ŚlėøõøĪŻUID╩Ūė├æ¶(h©┤)IDŻ¼DID║═RIDĘųäe╩ŪöĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ID║═ĻP(gu©Īn)ŽĄIDŻ¼╩ŪųĖŽ“╝ė├▄ĻP(gu©Īn)ŽĄ▒ĒĄ─═ŌµIŻ¼ValidTag ųĖ╩Š«ö(d©Īng)Ū░ėøõø╩Ūʱėąą¦Ż©1ŻŁėąą¦Ż¼0ŻŁ¤o(w©▓)ą¦Ż®Ż¼StartTime ║═EndTime ▒Ē╩Šė├æ¶(h©┤)įLå¢(w©©n)╝ė├▄ĻP(gu©Īn)ŽĄÖÓ(qu©ón)Ž▐Ą─Ų╩╝╝░Įžų╣╚šŲ┌ĪŻ

═¼Ģr(sh©¬)Ż¼į÷įO(sh©©)┴╦ŽĄĮy(t©»ng)░▓╚½╣▄└ĒåTŻ©SSAŻ®Ż¼╩╣ė├īŻ(zhu©Īn)ķT(m©”n)Ą─Įė┐┌üĒ(l©ói)╣▄└Ē║═ŠSūo(h©┤)░▓╚½ūųĄõĪŻ╦¹═©▀^(gu©░)į┌ė├æ¶(h©┤)╩┌ÖÓ(qu©ón)▒Ēųą╠Ē╝ėėøõøüĒ(l©ói)╩┌ėĶ─│ą®ė├æ¶(h©┤)įLå¢(w©©n)ÖC(j©®)├▄öĄ(sh©┤)ō■(j©┤)Ą─ÖÓ(qu©ón)Ž▐Ż¼ę▓┐╔ęįš{(di©żo)š¹├▄ĶĆĄ─Ė³ą┬ų▄Ų┌Ż¼▀Ćžō(f©┤)ž¤(z©”)ė├æ¶(h©┤)UIDĄ─░l(f©Ī)Ę┼║═╣▄└ĒĪŻöĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╣▄└ĒåTŻ©DBAŻ®žō(f©┤)ž¤(z©”)│ŻęÄ(gu©®)Ą─öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ŠSūo(h©┤)Ż¼ė├æ¶(h©┤)ūįų„įLå¢(w©©n)┐žųŲŻ©DACŻ®Ą─╩┌ÖÓ(qu©ón)Ą╚Ż¼Ą½DBA ø](m©”i)ėąÖÓ(qu©ón)Ž▐įLå¢(w©©n)╝ė├▄▀^(gu©░)Ą─öĄ(sh©┤)ō■(j©┤)Ż¼ę▓▓╗─▄įLå¢(w©©n)░▓╚½ūųĄõŻ¼▀@śėŠ═▒▄├Ō┴╦DBA Ę┬├░ė├æ¶(h©┤)üĒ(l©ói)Ė`╚Ī║═┤█Ė─öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ųąĄ─├¶ĖąöĄ(sh©┤)ō■(j©┤)ĪŻłD5 ╩Ūį┌į÷╝ė░▓╚½ūųĄõ║¾ė├æ¶(h©┤)įLå¢(w©©n)öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)Ą─┴„│╠ĪŻ

łD5 ╝ė├▄öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)Ą─įLå¢(w©©n)┴„│╠łD

Š▀¾wĄ─įLå¢(w©©n)▀^(gu©░)│╠╚ńŽ┬Ż║

Ż©1Ż®ė├æ¶(h©┤)╩ūŽ╚╩╣ė├DBAĘų┼õĄ─ė├æ¶(h©┤)├¹║═├▄┤aĄŪõøŽĄĮy(t©»ng)Ż╗

Ż©2Ż®įLå¢(w©©n)┐žųŲ─ŻēKī”(du©¼)ė├æ¶(h©┤)├¹┼c├▄┤a▀M(j©¼n)ąąĶbäeŻ¼╚ń╣¹š²┤_Ż¼DBMS ┼cė├æ¶(h©┤)Į©┴ó▀BĮėŻ╗

Ż©3Ż®ė├æ¶(h©┤)╠ßĮ╗▓ķįā(x©▓n)šZ(y©│)ŠõŻ╗

Ż©4Ż®įLå¢(w©©n)┐žųŲ─ŻēK╩ūŽ╚Öz£y(c©©)ė├æ¶(h©┤)╩ŪʱėąÖÓ(qu©ón)Ž▐įLå¢(w©©n)šZ(y©│)ŠõųąųĖČ©Ą─ĻP(gu©Īn)ŽĄŻ©ė╔DBA╩┌ÖÓ(qu©ón)Ż®Ż¼“×(y©żn)ūC═©▀^(gu©░)║¾Ż¼ł╠(zh©¬)ąą▓ķįā(x©▓n)Ż╗

Ż©5Ż®▓ķįā(x©▓n)ł╠(zh©¬)ąąŲ„Å─═Ō┤µųąūx╚ĪĻP(gu©Īn)ŽĄöĄ(sh©┤)ō■(j©┤)ēKŻ╗

Ż©6Ż®╚ń╣¹öĄ(sh©┤)ō■(j©┤)ēK╩Ū╬┤╝ė├▄▀^(gu©░)Ą─Ż©ė╔Ēō(y©©)Ņ^┼ąöÓŻ®ätų▒ĮėīóöĄ(sh©┤)ō■(j©┤)é„Įo▓ķįā(x©▓n)ł╠(zh©¬)ąąŲ„Ż¼▓ó▐D(zhu©Żn)ĄĮŻ©9Ż®Ż¼╚ń╣¹ūx│÷Ą─öĄ(sh©┤)ō■(j©┤)ēK╩Ū╝ė├▄▀^(gu©░)Ą─Ż¼ätš{(di©żo)ė├░▓╚½┐žųŲ─ŻēK▀M(j©¼n)ąą░▓╚½ÖÓ(qu©ón)Ž▐“×(y©żn)ūCŻ╗

Ż©7Ż®░▓╚½┐žųŲ─ŻēK½@╚Īė├æ¶(h©┤)Ą─├▄ĶĆIDŻ©┐╔ęį╩Ū┤┼┐©ĪóųĖ╝y╝░┐┌┴ŅŻ¼ų╗ę¬╬©ę╗ś╦(bi©Īo)ūR(sh©¬)įōė├æ¶(h©┤)Ż¼▀@éĆ(g©©)ID╩ŪŽĄĮy(t©»ng)░▓╚½åTŻ©SSAŻ®╩┌ėĶĄ─Ż®Ż¼▓ķįā(x©▓n)░▓╚½ūųĄõęį½@╚ĪĮŌ├▄├▄ĶĆĪŻ▓ķįā(x©▓n)░▓╚½ūųĄõĄ─▓Į¾E╚ńŽ┬Ż║

ó┘╩ūŽ╚▓ķįā(x©▓n)ė├æ¶(h©┤)╩┌ÖÓ(qu©ón)▒ĒŻ¼ę└┤╬▀M(j©¼n)ąą╚ńŽ┬“×(y©żn)ūCŻ║╩Ūʱ┤µį┌ų„µI×ķŻ©├▄ĶĆIDŻ¼«ö(d©Īng)Ū░öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)IDŻ¼«ö(d©Īng)Ū░įLå¢(w©©n)ĻP(gu©Īn)ŽĄIDŻ®Ą─ėøõøŻ╗ėøõø╩Ūʱėąą¦Ż╗«ö(d©Īng)Ū░Ģr(sh©¬)ķg╩Ūʱį┌Ų╩╝┼cĮKų╣ėąą¦Ų┌ų«ķgĪŻų╗ėą╚½×ķšµĢr(sh©¬)Ż¼ė├æ¶(h©┤)▓┼ėąÖÓ(qu©ón)Ž▐įLå¢(w©©n)╝ė├▄ĻP(gu©Īn)ŽĄŻ╗

ó┌Ė∙ō■(j©┤)Ż©«ö(d©Īng)Ū░öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)IDŻ¼«ö(d©Īng)Ū░įLå¢(w©©n)ĻP(gu©Īn)ŽĄIDŻ®ęį╝░Ēō(y©©)Ņ^Ą─╝ė├▄├▄ĶĆŠÄ╠¢(h©żo)Å─╝ė├▄ĻP(gu©Īn)ŽĄ▒Ēųą╚Ī│÷├▄ĶĆŻ╗

Ż©8Ż®╩╣ė├├▄ĶĆĮŌ├▄öĄ(sh©┤)ō■(j©┤)Ż¼▓óīóĮŌ├▄║¾Ą─├„╬─é„Įo▓ķįā(x©▓n)ł╠(zh©¬)ąąŲ„Ż╗

Ż©9Ż®▓ķįā(x©▓n)ł╠(zh©¬)ąąŲ„ł╠(zh©¬)ąą▓ķįā(x©▓n)Ż¼īó▓ķįā(x©▓n)ĮY(ji©”)╣¹ĘĄ╗žĮoė├æ¶(h©┤)ĪŻ

4.4 SQLĄ─öU(ku©░)š╣

ę¬īŹ(sh©¬)¼F(xi©żn)ī”(du©¼)öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╝ė├▄Ż¼ąĶę¬öU(ku©░)š╣ANSI SQL92 ś╦(bi©Īo)£╩(zh©│n)Ą─öĄ(sh©┤)ō■(j©┤)Č©┴xšZ(y©│)čįDDLĪŻų„ę¬į┌ā╔éĆ(g©©)ĘĮ├µöU(ku©░)š╣Ż║ę╗╩ŪĻP(gu©Īn)ŽĄĄ─äō(chu©żng)Į©šZ(y©│)ŠõŻ╗┴Ēę╗éĆ(g©©)╩ŪĻP(gu©Īn)ŽĄĮY(ji©”)śŗ(g©░u)Ą─ą▐Ė─šZ(y©│)ŠõĪŻ

į┌äō(chu©żng)Į©ą┬ĻP(gu©Īn)ŽĄĢr(sh©¬)Ż¼┐╔ęįųĖ├„╩Ūʱī”(du©¼)┤╦ĻP(gu©Īn)ŽĄųąĄ─öĄ(sh©┤)ō■(j©┤)╝ė├▄┤µā”(ch©│)Ż¼öU(ku©░)š╣║¾Ą─šZ(y©│)Ę©×ķŻ║

CREATE TABLE ĻP(gu©Īn)ŽĄ├¹Ż©ī┘ąį├¹ŅÉ(l©©i)ą═Ż¼… Ż¼═Ļš¹ąį╝s╩°Ż¼… [Ż¼ENCRY]Ż®

ī”(du©¼)ė┌ęčĮø(j©®ng)äō(chu©żng)Į©Ą─ĻP(gu©Īn)ŽĄŻ¼┐╔ęįą▐Ė─ĻP(gu©Īn)ŽĄųąĄ─öĄ(sh©┤)ō■(j©┤)╩Ūʱ╝ė├▄┤µā”(ch©│)Ż¼öU(ku©░)š╣║¾Ą─šZ(y©│)Ę©×ķŻ║

ALTER TABLE ĻP(gu©Īn)ŽĄ├¹WITH ENCRY [NOW] | WITHOUTENCRY

«ö(d©Īng)ė├æ¶(h©┤)äō(chu©żng)Į©ę╗éĆ(g©©)ĻP(gu©Īn)ŽĄĢr(sh©¬)Ż¼╚ń╣¹ųĖ│÷▀@éĆ(g©©)ĻP(gu©Īn)ŽĄųąĄ─öĄ(sh©┤)ō■(j©┤)ąĶę¬╝ė├▄┤µā”(ch©│)Ż©╝┤ĦėąENCRYĒŚ(xi©żng)Ż®Ż¼─Ū├┤├▄ĶĆ«a(ch©Żn)╔·Ų„Š═Ģ■(hu©¼)ūįäė(d©░ng)«a(ch©Żn)╔·ę╗éĆ(g©©)├▄ĶĆŻ¼▓óį┌░▓╚½ūųĄõĄ─╝ė├▄ĻP(gu©Īn)ŽĄ▒Ēųą▓Õ╚ļ╚ńŽ┬ę╗ŚlėøõøŻ║Ż©öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)IDŻ¼ą┬äō(chu©żng)Į©ĻP(gu©Īn)ŽĄIDŻ¼1Ż¼ą┬«a(ch©Żn)╔·├▄ĶĆŻ¼0Ż¼«ö(d©Īng)Ū░ŽĄĮy(t©»ng)Ģr(sh©¬)ķgŻ¼1Ż¼0Ż¼─¼šJ(r©©n)├▄ĶĆėąą¦Ų┌Ż®

īóETag įO(sh©©)×ķ1 ▒Ē╩ŠĻP(gu©Īn)ŽĄąĶę¬╝ė├▄┤µā”(ch©│)Ż¼▓óŪę«ö(d©Īng)Ū░╗Ņäė(d©░ng)├▄ĶĆ╩Ū├▄ĶĆ1ĪŻę“?y©żn)ķ▀Ćø](m©”i)ė├ĄĮ├▄ĶĆ2Ż¼īóKey2 ų├0ĪŻīóUpdtTagįO(sh©©)×ķ1 ▒Ē╩Šęč═Ļ│╔├▄ĶĆĄ─Ė³ą┬ĪŻ

į┌ĻP(gu©Īn)ŽĄęčĮø(j©®ng)äō(chu©żng)Į©║¾Ż¼ĻP(gu©Īn)ŽĄ╦∙ėąš▀║═ŽĄĮy(t©»ng)░▓╚½åTŻ©SSAŻ®┐╔ęįą▐Ė─╝ė├▄▀xĒŚ(xi©żng)ĪŻ╚ń╣¹īó╝ė├▄Ė─×ķ▓╗į┘╝ė├▄Ż¼╝┤╩╣ė├▀xĒŚ(xi©żng)WITHOUT ENCRYŻ¼ų╗ąĶį┌╝ė├▄ĻP(gu©Īn)ŽĄ▒ĒųąīóŽÓæ¬(y©®ng)ėøõøĄ─ETagūųČ╬įO(sh©©)×ķ0Ż¼ųĖ╩Š│÷ĻP(gu©Īn)ŽĄ▓╗į┘ąĶę¬╝ė├▄┤µā”(ch©│)Ż¼▓ó▓╗ė├ī”(du©¼)š¹éĆ(g©©)ĻP(gu©Īn)ŽĄ▀M(j©¼n)ąąĮŌ├▄▓┘ū„ĪŻė├æ¶(h©┤)ęį║¾įLå¢(w©©n)▀@éĆ(g©©)ĻP(gu©Īn)ŽĄĢr(sh©¬)Ż¼╚ń╣¹Å─═Ō┤µūx╚ļĄ─öĄ(sh©┤)ō■(j©┤)ēK╩Ū╝ė├▄▀^(gu©░)Ą─Ż¼ätŽĄĮy(t©»ng)ūįäė(d©░ng)Å─░▓╚½ūųĄõĄ─╝ė├▄ĻP(gu©Īn)ŽĄ▒Ēųą╚Ī│÷ŽÓæ¬(y©®ng)Ą─╝ė├▄├▄ĶĆĮŌ├▄ĪŻį┌īóŲõīæ(xi©¦)╗žĄĮ═Ō┤µ╔ŽĢr(sh©¬)Ż¼Ž╚īóĒō(y©©)Ņ^Ą─╩Ūʱ╝ė├▄ś╦(bi©Īo)ūR(sh©¬)įO(sh©©)×ķ╬┤╝ė├▄Ż¼į┘├„╬─īæ(xi©¦)╗žĪŻę▓Š═╩Ūšf(shu©Ł)Ż¼į┌ė├æ¶(h©┤)ī”(du©¼)įŁ╝ė├▄┤µā”(ch©│)Ą─ĻP(gu©Īn)ŽĄįLå¢(w©©n)Ą─▀^(gu©░)│╠ųą═Ļ│╔┴╦ĻP(gu©Īn)ŽĄöĄ(sh©┤)ō■(j©┤)ė╔├▄╬─┤µā”(ch©│)ĄĮ├„╬─┤µā”(ch©│)Ą─▐D(zhu©Żn)ūāĪŻ

į┌īóęįŪ░╬┤╝ė├▄┤µā”(ch©│)Ą─ĻP(gu©Īn)ŽĄą▐Ė─×ķąĶę¬╝ė├▄┤µā”(ch©│)Ģr(sh©¬)Ż¼╝┤╩╣ė├▀xĒŚ(xi©żng)WITH ENCRYŻ¼─Ū├┤═¼ą┬äō(chu©żng)Į©ę╗éĆ(g©©)ĻP(gu©Īn)ŽĄŪęųĖČ©╝ė├▄Ģr(sh©¬)ę╗śėŻ¼į┌░▓╚½ūųĄõĄ─╝ė├▄ĻP(gu©Īn)ŽĄ▒Ēųą▓Õ╚ļ╚ńŽ┬ę╗ŚlėøõøŻ║Ż©öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)IDŻ¼▒╗ą▐Ė─ĻP(gu©Īn)ŽĄIDŻ¼1Ż¼ą┬«a(ch©Żn)╔·├▄ĶĆŻ¼0Ż¼«ö(d©Īng)Ū░ŽĄĮy(t©»ng)Ģr(sh©¬)ķgŻ¼0Ż¼0Ż¼─¼šJ(r©©n)├▄ĶĆėąą¦Ų┌Ż®

═¼ą┬äō(chu©żng)Į©ę╗éĆ(g©©)ĻP(gu©Īn)ŽĄŪęųĖČ©╝ė├▄┤µā”(ch©│)Ģr(sh©¬)Ą─ģ^(q©▒)äe╩ŪŻ¼īóĖ³ą┬╩Ūʱ═Ļ│╔ś╦(bi©Īo)ūR(sh©¬)UpdtTag įO(sh©©)ų├×ķ0Ż¼ųĖ╩Š«ö(d©Īng)Ū░Ė³ą┬╬┤═Ļ│╔ĪŻę“?y©żn)ķį┌ą▐Ė─╩Ūʱ╝ė├▄Ē?xi©żng)Ą─Ģr(sh©¬)║“Ż¼ĻP(gu©Īn)ŽĄųą┐╔─▄ęčėąöĄ(sh©┤)ō■(j©┤)Ż¼Č°Ūę═©│Ż▓╗╩ŪDBMS žō(f©┤)║╔▌^Ą═Ą─Ģr(sh©¬)║“Ż¼×ķ┴╦▒▄├Ōė░ĒæŽĄĮy(t©»ng)Ą─ąį─▄Ż¼ø](m©”i)ėą┴ó╝┤īóöĄ(sh©┤)ō■(j©┤)▐D(zhu©Żn)×ķ╝ė├▄┤µā”(ch©│)Ą─ą╬╩ĮĪŻ═©▀^(gu©░)▀@ę╗įO(sh©©)Č©Ż¼░čĻP(gu©Īn)ŽĄė╔ĘŪ╝ė├▄┤µā”(ch©│)ĄĮ╝ė├▄┤µā”(ch©│)Ą─▐D(zhu©Żn)ūāĮ╗Įo├▄ĶĆĖ³ą┬│╠ą“╚ź═Ļ│╔ĪŻį┌ŽĄĮy(t©»ng)Ą═žō(f©┤)║╔Ģr(sh©¬)ūįäė(d©░ng)▀\(y©┤n)ąąĄ─├▄ĶĆĖ³ą┬│╠ą“Ģ■(hu©¼)ūįäė(d©░ng)═Ļ│╔ĻP(gu©Īn)ŽĄĄ─╝ė├▄┤µā”(ch©│)ĪŻ

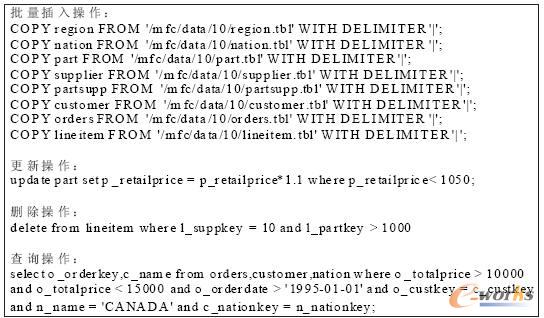

5 īŹ(sh©¬)“×(y©żn)

īŹ(sh©¬)“×(y©żn)Ą─ų„ę¬─┐Ą─╩Ūįu(p©¬ng)╣└öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╝ė├▄║¾ī”(du©¼)DBMS ąį─▄Ą─ė░ĒæĪŻĖ∙ō■(j©┤)TPC-Hś╦(bi©Īo)£╩(zh©│n)Ż¼└¹ė├dbgen ╣żŠ▀ūįäė(d©░ng)╔·│╔öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)Ż¼öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)Ą─┤¾ąĪ×ķ200MĪŻīŹ(sh©¬)“×(y©żn)╩╣ė├ÖC(j©®)Ų„Ą─┼õų├╩ŪPVI 2.0 GHzCPUŻ¼512 MBā╚(n©©i)┤µŻ¼▓┘ū„ŽĄĮy(t©»ng)╩ŪRed Hat Linux 9Ż¼PostgreSQLĄ─░µ▒Š╩Ū7.4.2ĪŻöĄ(sh©┤)ō■(j©┤)Äņ(k©┤)Ą─▓┘ū„šZ(y©│)Šõ╚ńłD6 ╦∙╩ŠĪŻŲõųąŻ¼▓Õ╚ļ▓┘ū„╩Ūį┌customer ▒Ēųą┼·┴┐▓Õ╚ļ30 000 ŚlėøõøŻ╗äh│²▓┘ū„╩Ūīóć°(gu©«)╝ę┤·┤aį┌12 ĄĮ15 ų«ķgĄ─┐═æ¶(h©┤)ėøõøäh│²Ż╗Ė³ą┬▓┘ū„╩Ūīó└█ĘeĮŅ~į┌5 500 ĄĮ6 000 ų«ķgĄ─ėøõø└█ĘeĮŅ~╝ė50 000Ż╗▓ķįā(x©▓n)▓┘ū„╩Ū▓ķįā(x©▓n)ėåå╬┐éār(ji©ż)į┌10 000 ĄĮ10 050 ų«ķgėåå╬Ą─ėåå╬╠¢(h©żo)Īó┐═æ¶(h©┤)├¹ūų╝░╦∙į┌ć°(gu©«)╝ęŻ¼╔µ╝░╚²éĆ(g©©)▒ĒĄ─┬ō(li©ón)Įė▓┘ū„ĪŻ

łD6 £y(c©©)įćė├└²

ī”(du©¼)ė┌├┐ę╗ĘN▓┘ū„Ęųäe£y(c©©)įćį┌╦─ĘNŁh(hu©ón)Š│Ž┬Ą─ŲĮŠ∙▀\(y©┤n)ąąĢr(sh©¬)ķgŻ¼▀@╦─ĘNŁh(hu©ón)Š│Ęųäe╩ŪŻ║

Ż©1Ż®ĻP(gu©Īn)ŽĄųąĄ─öĄ(sh©┤)ō■(j©┤)╬┤╝ė├▄┤µā”(ch©│)Ż¼▓óŪę╬┤ī”(du©¼)ĻP(gu©Īn)ŽĄųąĄ─ūųČ╬Į©┴ó╦„ę²Ż╗

Ż©2Ż®ĻP(gu©Īn)ŽĄųąĄ─öĄ(sh©┤)ō■(j©┤)╝ė├▄┤µā”(ch©│)Ż¼Ą½╬┤ī”(du©¼)ĻP(gu©Īn)ŽĄųąĄ─ūųČ╬Į©┴ó╦„ę²Ż╗

Ż©3Ż®ĻP(gu©Īn)ŽĄųąĄ─öĄ(sh©┤)ō■(j©┤)╬┤╝ė├▄┤µā”(ch©│)Ż¼Ą½ī”(du©¼)ĻP(gu©Īn)ŽĄųąĄ─ūųČ╬Į©┴ó╦„ę²Ż╗

Ż©4Ż®ĻP(gu©Īn)ŽĄųąĄ─öĄ(sh©┤)ō■(j©┤)╝ė├▄┤µā”(ch©│)Ż¼▓óŪęī”(du©¼)ĻP(gu©Īn)ŽĄųąĄ─ūųČ╬Į©┴ó╦„ę²ĪŻ

łD7 Įo│÷┴╦öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)▓┘ū„į┌╦─ĘN£y(c©©)įćŁh(hu©ón)Š│Ž┬Ą─▀\(y©┤n)ąąĢr(sh©¬)ķg▒╚▌^ĪŻ

Å─łD7 ┐╔ų¬Ż¼į┌┼·┴┐▓Õ╚ļ30 000 ŚlėøõøĄ─Ģr(sh©¬)║“Ż¼ĻP(gu©Īn)ŽĄ╝ė├▄┤µā”(ch©│)║═╬┤╝ė├▄┤µā”(ch©│)į┌¤o(w©▓)╦„ę²║═ėą╦„ę²Ą─ŪķørŽ┬ąį─▄ĘųäeĮĄĄ═┴╦2%║═7%Ż╗į┌ū÷äh│²▓┘ū„Ģr(sh©¬)Ż¼ĻP(gu©Īn)ŽĄ╝ė├▄┤µā”(ch©│)║═╬┤╝ė├▄┤µā”(ch©│)į┌¤o(w©▓)╦„ę²║═ėą╦„ę²Ą─ŪķørŽ┬ąį─▄ĘųäeĮĄĄ═┴╦23%║═32%Ż╗į┌ū÷Ė³ą┬▓┘ū„Ģr(sh©¬)Ż¼ĻP(gu©Īn)ŽĄ╝ė├▄┤µā”(ch©│)║═╬┤╝ė├▄┤µā”(ch©│)į┌¤o(w©▓)╦„ę²║═ėą╦„ę²Ą─ŪķørŽ┬ąį─▄ĘųäeĮĄĄ═┴╦31%║═36%Ż╗į┌ū÷▓ķįā(x©▓n)▓┘ū„Ģr(sh©¬)Ż¼ĻP(gu©Īn)ŽĄ╝ė├▄┤µā”(ch©│)║═╬┤╝ė├▄┤µā”(ch©│)į┌¤o(w©▓)╦„ę²║═ėą╦„ę²Ą─ŪķørŽ┬ąį─▄ĘųäeĮĄĄ═┴╦26%║═18%Ż¼×ķ┴╦▒ŻšŽ├¶ĖąöĄ(sh©┤)ō■(j©┤)Ą─░▓╚½Ż¼▀@śėĄ─┤·ār(ji©ż)╩Ū┐╔ęįĮė╩▄Ą─ĪŻ

į┌ėą╦„ę²Ą─Ūķą╬Ž┬äh│²┼c▓ķįā(x©▓n)Ą─╦┘Č╚▒╚¤o(w©▓)╦„ę²Ą─Ūķą╬Ž┬┐ņ┴╦įSČÓĪŻ▀@╩Ūę“?y©żn)ķ┐╔ęį└¹ė├╦„ę²ü?l©ói)Č©╬╗ėøõø╦∙į┌Ą─ēKŻ¼┤¾┤¾£p╔┘┴╦I/O ┤╬öĄ(sh©┤)ĪŻÅ─łDųą┐╔ęį┐┤│÷Ż¼╝┤╩╣į┌ĻP(gu©Īn)ŽĄ╝ė├▄┤µā”(ch©│)Ż©╦„ę²ęÓ╝ė├▄┤µā”(ch©│)Ż®Ą─ŪķørŽ┬Ż¼╩╣ė├╦„ę²ę▓▒╚ĻP(gu©Īn)ŽĄ├„╬─┤µā”(ch©│)Ą½ø](m©”i)ėą╩╣ė├╦„ę²Ą─Ūķą╬ę▓┐ņ┴╦8 ▒ČČÓĪŻ▀@│õĘųšf(shu©Ł)├„▓╔ė├Ą─ĘĮ░Ė▓╗Ģ■(hu©¼)ė░ĒæDBMS ╦„ę²Į©┴ó╣”─▄╦∙ĦüĒ(l©ói)Ą─║├╠ÄĪŻė╔ė┌é„Įy(t©»ng)Ą─öĄ(sh©┤)ō■(j©┤)╝ė├▄ĘĮ╩ĮĢ■(hu©¼)ė░ĒæĄĮ╦„ę²Ą─Į©┴óŻ¼╚ń╣¹ø](m©”i)ėą╦„ę²Ż¼▀@ą®╝ė├▄ĘĮ╩Įąį─▄ūŅ║├Ą─Ūķą╬ę▓ų╗─▄╩Ū┼cĻP(gu©Īn)ŽĄ╬┤╝ė├▄Ūę▓╗╩╣ė├╦„ę²Ą─Ūķą╬ŽÓ═¼ĪŻ

łD7 öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)╝ė├▄Ą─ąį─▄£y(c©©)įć

6 ┐éĮY(ji©”)

╝ė├▄╝╝ąg(sh©┤)╩Ū═Ō░³öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)░▓╚½ųąĄ─ę╗ĘNųžę¬ÖC(j©®)ųŲŻ¼╠ß│÷┴╦╗∙ė┌DBMS ā╚(n©©i)║╦╝ė├▄Ą─ę╗ĘNĘĮĘ©Ż¼═©▀^(gu©░)░▓╚½ūųĄõ║═SQL Ą─öU(ku©░)š╣Ż¼īŹ(sh©¬)¼F(xi©żn)┴╦öĄ(sh©┤)ō■(j©┤)Ą─╝ė├▄┤µā”(ch©│)║═ėąą¦▓ķįā(x©▓n)Ż¼▓óį┌ķ_(k©Īi)į┤Ą─postgresqlųąī”(du©¼)▓ķįā(x©▓n)ąį─▄▀M(j©¼n)ąą┴╦£y(c©©)įćŻ¼“×(y©żn)ūCįōĘĮĘ©Ą─ėąą¦ąį║═┐╔ąąąįĪŻęį║¾īóßśī”(du©¼)öĄ(sh©┤)ō■(j©┤)╝ė├▄┴ŻČ╚ĪóČÓ▒Ē▀BĮėĪóČÓŚl╝■▓ķįā(x©▓n)▀M(j©¼n)ąą▀M(j©¼n)ę╗▓ĮĄ─蹊┐ĪŻ

║╦ą─ĻP(gu©Īn)ūóŻ║═ž▓ĮERPŽĄĮy(t©»ng)ŲĮ┼_(t©ói)╩ŪĖ▓╔w┴╦▒ŖČÓĄ─śI(y©©)äš(w©┤)ŅI(l©½ng)ė“ĪóąąśI(y©©)æ¬(y©®ng)ė├Ż¼╠N(y©┤n)║Ł┴╦žSĖ╗Ą─ERP╣▄└Ē╦╝ŽļŻ¼╝»│╔┴╦ERP▄ø╝■śI(y©©)äš(w©┤)╣▄└Ē└Ē─ŅŻ¼╣”─▄╔µ╝░╣®æ¬(y©®ng)µ£Īó│╔▒ŠĪóųŲįņĪóCRMĪóHRĄ╚▒ŖČÓśI(y©©)äš(w©┤)ŅI(l©½ng)ė“Ą─╣▄└ĒŻ¼╚½├µ║Ł╔w┴╦Ų¾śI(y©©)ĻP(gu©Īn)ūóERP╣▄└ĒŽĄĮy(t©»ng)Ą─║╦ą─ŅI(l©½ng)ė“Ż¼╩Ū▒ŖČÓųąąĪŲ¾śI(y©©)ą┼Žó╗»Į©įO(sh©©)╩ū▀xĄ─ERP╣▄└Ē▄ø╝■ą┼┘ć(l©żi)ŲĘ┼ŲĪŻ

▐D(zhu©Żn)▌dšł(q©½ng)ūó├„│÷╠ÄŻ║═ž▓ĮERP┘YėŹŠW(w©Żng)http://www.guhuozai8.cn/

▒Š╬─ś╦(bi©Īo)Ņ}Ż║═Ō░³öĄ(sh©┤)ō■(j©┤)Äņ(k©┤)ųąöĄ(sh©┤)ō■(j©┤)╝ė├▄Ą─įO(sh©©)ėŗ(j©¼)║═īŹ(sh©¬)¼F(xi©żn)

▒Š╬─ŠW(w©Żng)ųĘŻ║http://www.guhuozai8.cn/html/solutions/1401938875.html