物聯(lián)網(wǎng)定義:日常物品(如電視、冰箱、空調(diào)、燈光、窗簾)的有網(wǎng)絡(luò)連接,允許發(fā)送和接收數(shù)據(jù)。

萬物互聯(lián)(IOT)時(shí)代已經(jīng)到來,隨著智能硬件創(chuàng)業(yè)的興起,大量智能家居和可穿戴設(shè)備進(jìn)入了人們的生活,根據(jù)Gartner 報(bào)告預(yù)測(cè),2020年全球IOT

物聯(lián)網(wǎng)設(shè)備數(shù)量將高達(dá)260億個(gè)。但是由于安全標(biāo)準(zhǔn)滯后,以及智能設(shè)備制造商缺乏安全意識(shí)和投入,物聯(lián)網(wǎng)已經(jīng)埋下極大隱患,是個(gè)人隱私、企業(yè)信息安全甚至國家關(guān)鍵基礎(chǔ)設(shè)施的頭號(hào)安全威脅。試想一下,無論家用或企業(yè)級(jí)的互連設(shè)備,如接入互聯(lián)網(wǎng)的交通指示燈,恒溫器,或醫(yī)用監(jiān)控設(shè)備遭到攻擊,后果都將非常可怕。

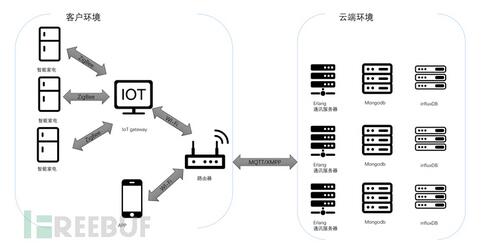

物聯(lián)網(wǎng)總的體系結(jié)構(gòu)通常由執(zhí)行器、網(wǎng)關(guān)、傳感器、云和移動(dòng)app五部分組成。

移動(dòng)app(Mobile):移動(dòng)設(shè)備大多使用的,在設(shè)備上的應(yīng)用程序,以實(shí)現(xiàn)手機(jī)端控制 IoT環(huán)境來進(jìn)行互動(dòng);

云(Cloud):Web界面或API 托管用于收集數(shù)據(jù)的云端web應(yīng)用和大型數(shù)據(jù)集分析。一般來說,就是在做信息與其它方資源共享時(shí)使用;

網(wǎng)關(guān)(Gateway):用于收集傳感器信息和控制中心;

執(zhí)行器(Actuator):通過物理過程控制事物,如空調(diào)機(jī)組、門鎖、窗簾;

傳感器(Sensor):用于檢測(cè)環(huán)境,例如光、運(yùn)動(dòng)、溫度、濕度、水/ 電量;

物聯(lián)網(wǎng)根據(jù)業(yè)務(wù)形態(tài)主要分為工業(yè)控制物聯(lián)網(wǎng)、車載物聯(lián)網(wǎng)、智能家居物聯(lián)網(wǎng)。不同的業(yè)務(wù)形態(tài)對(duì)安全的需求不盡相同。

工業(yè)控制物聯(lián)網(wǎng):涉及到國家安全、再加上目前工業(yè)控制網(wǎng)絡(luò)基本是明文協(xié)議很容易遭受攻擊。所以很早就有很多安全公司看到這塊蛋糕:威努特、匡恩網(wǎng)絡(luò)等已經(jīng)完成市場(chǎng)布局。主要產(chǎn)品形態(tài):工控防火墻、工控漏洞挖掘、主機(jī)白名單產(chǎn)品。安全需求基本是傳統(tǒng)安全的思路。

車載物聯(lián)網(wǎng):涉及到駕車人生命安全。但是目前是爭(zhēng)標(biāo)準(zhǔn)的時(shí)代,目前國內(nèi)廠商360在這方面有所建樹。在標(biāo)準(zhǔn)未確定前,安全廠商都想做升級(jí)版的 OBD,嵌入式安全硬件。國外相關(guān)安全廠商產(chǎn)品形態(tài)大致是OBD防火墻、云端大數(shù)據(jù)分析異常監(jiān)控等。安全需求集中在車載核心物聯(lián)網(wǎng)硬件安全上。

智能家居物聯(lián)網(wǎng):涉及到個(gè)人家庭隱私安全。這一塊的安全投入,比較少。但是大的家電企業(yè)相對(duì)來說會(huì)多一點(diǎn)。這也是安全廠商的機(jī)會(huì)。目前我們公司的產(chǎn)品形態(tài)主要是智能家居物聯(lián)網(wǎng),文中后續(xù)會(huì)對(duì)這塊重點(diǎn)關(guān)注。

要想做物聯(lián)網(wǎng)安全,首先要了解企業(yè)級(jí)物聯(lián)網(wǎng)架構(gòu)。

智能家居物聯(lián)網(wǎng):

當(dāng)前一個(gè)典型的物聯(lián)網(wǎng)項(xiàng)目,從組成上來講,至少有三部分:一是設(shè)備端;二是云端;三是監(jiān)控端。三者之間遵照通信協(xié)議完成消息傳輸。物聯(lián)網(wǎng)安全的威脅風(fēng)險(xiǎn)也主要來自于這四部分。

二.物聯(lián)網(wǎng)安全威脅現(xiàn)狀及預(yù)防

惠普安全研究院調(diào)查的10個(gè)最流行的物聯(lián)網(wǎng)智能設(shè)備后發(fā)現(xiàn)幾乎所有設(shè)備都存在高危漏洞,主要有五大安全隱患,一些關(guān)鍵數(shù)據(jù)如下:

80%的IOT設(shè)備存在隱私泄露或?yàn)E用風(fēng)險(xiǎn);

80%的IOT設(shè)備允許使用弱密碼;

70%的IOT設(shè)備與互聯(lián)網(wǎng)或局域網(wǎng)的通訊沒有加密;

60%的IOT設(shè)備的web 界面存在安全漏洞;

60%的IOT設(shè)備下載軟件更新時(shí)沒有使用加密;

讀一下網(wǎng)上關(guān)于物聯(lián)網(wǎng)安全的報(bào)道,我們會(huì)發(fā)現(xiàn)很多與安全相關(guān)的駭人聽聞的事件,例如:汽車被黑客遠(yuǎn)程操縱而失控;攝像頭被入侵而遭偷窺;聯(lián)網(wǎng)的烤箱被惡意控制干燒;洗衣機(jī)空轉(zhuǎn);美國制造零日漏洞病毒,利用 “震網(wǎng)”攻入伊朗核電站,破壞伊朗核實(shí)施計(jì)劃等,這些信息安全問題已經(jīng)影響到了我們的人身、財(cái)產(chǎn)、生命安全乃至國家安全。

2.1.物聯(lián)網(wǎng)通信協(xié)議安全

需要物聯(lián)網(wǎng)廠商提供協(xié)議訪問API接口,以及訪問證書,這樣可以更全面的監(jiān)控物聯(lián)網(wǎng)設(shè)備,更好判斷異常現(xiàn)象。針對(duì)MQTT 協(xié)議,如果是XMPP,建議不要使用這種不支持TLS的物聯(lián)網(wǎng)協(xié)議,協(xié)議本身就缺乏安全考慮。自由協(xié)議,建議是站在巨人的肩膀上做事情,自己造輪子會(huì)存在很多缺陷,所以不建議用。如果出于成本考慮,協(xié)議本身建議增加部分安全限制。

2.2.物聯(lián)網(wǎng)設(shè)備安全現(xiàn)狀

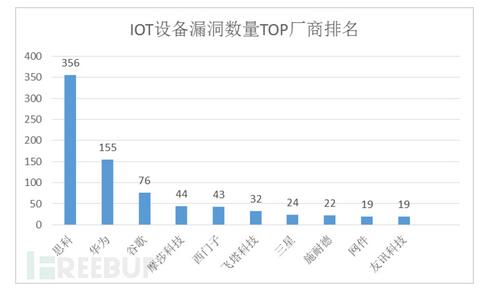

2.2.1. IOT設(shè)備通用漏洞按廠商排名

2016年CNVD收錄IOT設(shè)備漏洞 1117個(gè),漏洞涉及Cisco、Huawei、Google 、Moxa等廠商。其中,傳統(tǒng)網(wǎng)絡(luò)設(shè)備廠商思科(Cisco)設(shè)備漏洞356條,占全年 IOT設(shè)備漏洞的32%;華為(Huawei)位列第二,共收錄155 條;安卓系統(tǒng)提供商谷歌(Google)位列第三,工業(yè)設(shè)備產(chǎn)品提供廠商摩莎科技(Moxa)、西門子(Siemens )分列第四和第五。

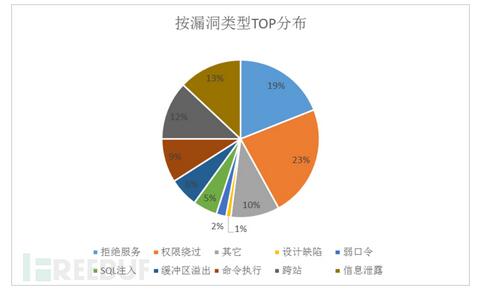

2.2.3. IOT設(shè)備通用漏洞按風(fēng)險(xiǎn)技術(shù)類型分布

2016年CNVD收錄IOT設(shè)備漏洞類型分別為權(quán)限繞過、拒絕服務(wù)、信息泄露、跨站、命令執(zhí)行、緩沖區(qū)溢出、 SQL注入、弱口令、設(shè)計(jì)缺陷等漏洞。其中,權(quán)限繞過、拒絕服務(wù)、信息泄露漏洞數(shù)量位列前三,分別占收錄漏洞總數(shù)的23%,19%, 13%。而對(duì)于弱口令(或內(nèi)置默認(rèn)口令)漏洞,雖然在統(tǒng)計(jì)比例中漏洞條數(shù)占比不大(2%),但實(shí)際影響卻十分廣泛,成為惡意代碼攻擊利用的重要風(fēng)險(xiǎn)點(diǎn)。

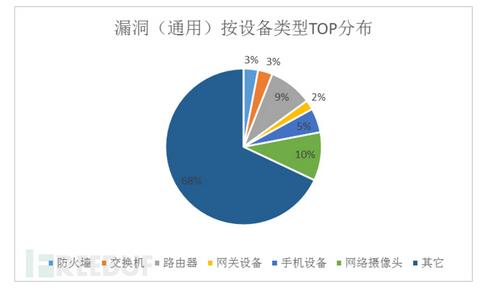

2.2.4. IOT設(shè)備通用漏洞按設(shè)備標(biāo)簽類型分布

2016年CNVD公開收錄1117個(gè) IOT設(shè)備漏洞中,影響設(shè)備的類型(以標(biāo)簽定義)包括網(wǎng)絡(luò)攝像頭、路由器、手機(jī)設(shè)備、防火墻、網(wǎng)關(guān)設(shè)備、交換機(jī)等。其中,網(wǎng)絡(luò)攝像頭、路由器、手機(jī)設(shè)備漏洞數(shù)量位列前三,分別占公開收錄漏洞總數(shù)的10%,9% ,5%。

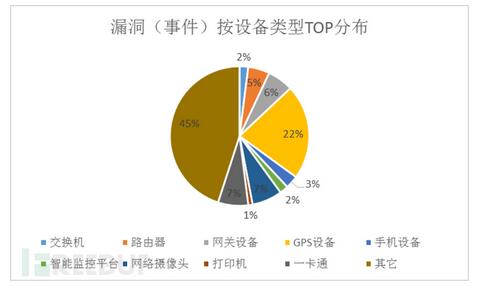

2.2.5. IOT設(shè)備事件型漏洞按設(shè)備標(biāo)簽類型分布

根據(jù)CNVD白帽子、補(bǔ)天平臺(tái)以及漏洞盒子等來源的匯總信息,2016 年CNVD收錄IOT設(shè)備事件型漏洞540個(gè)。與通用軟硬件漏洞影響設(shè)備標(biāo)簽類型有所不同,主要涉及交換機(jī)、路由器、網(wǎng)關(guān)設(shè)備、 GPS設(shè)備、手機(jī)設(shè)備、智能監(jiān)控平臺(tái)、網(wǎng)絡(luò)攝像頭、打印機(jī)、一卡通產(chǎn)品等。其中,GPS設(shè)備、一卡通產(chǎn)品、網(wǎng)絡(luò)攝像頭漏洞數(shù)量位列前三,分別占公開收錄漏洞總數(shù)的22% ,7%,7%。值得注意的是,目前政府、高校以及相關(guān)行業(yè)單位陸續(xù)建立一些與交通、環(huán)境、能源、校園管理相關(guān)的智能監(jiān)控平臺(tái),這些智能監(jiān)控平臺(tái)漏洞占比雖然較少( 2%),但一旦被黑客攻擊,帶來的實(shí)際威脅卻是十分嚴(yán)重的。

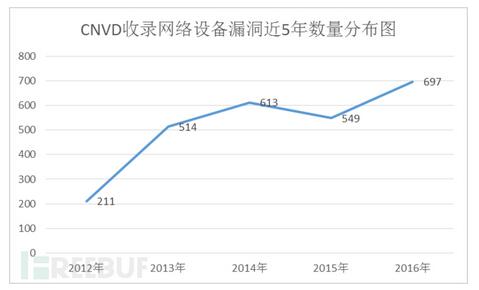

2.2.6. 傳統(tǒng)網(wǎng)絡(luò)設(shè)備漏洞收錄統(tǒng)計(jì)

根據(jù)CNVD平臺(tái)近五年公開發(fā)布的網(wǎng)絡(luò)設(shè)備(含路由器、交換機(jī)、防火墻以及傳統(tǒng)網(wǎng)絡(luò)設(shè)備網(wǎng)關(guān)等產(chǎn)品)漏洞數(shù)量分布分析,傳統(tǒng)網(wǎng)絡(luò)設(shè)備漏洞數(shù)量總體呈上升趨勢(shì)。 2016年CNVD公開發(fā)布的網(wǎng)絡(luò)設(shè)備漏洞697條,與去年環(huán)比增加27% 。

2.2.7. 典型IOT設(shè)備漏洞案例

Android NVIDIA攝像頭驅(qū)動(dòng)程序權(quán)限獲取漏洞

Lexmark打印機(jī)競(jìng)爭(zhēng)條件漏洞

格爾安全認(rèn)證網(wǎng)關(guān)系統(tǒng)存在多處命令執(zhí)行漏洞

多款mtk平臺(tái)手機(jī)廣升FOTA服務(wù)存在system 權(quán)限提升漏洞(魅魔漏洞)

Android MediaTek GPS驅(qū)動(dòng)提權(quán)漏洞

多款Sony網(wǎng)絡(luò)攝像頭產(chǎn)品存在后門賬號(hào)風(fēng)險(xiǎn)

網(wǎng)件Netgear多款路由器存在任意命令注入漏洞

Pulse Secure Desktop Client(Juniper Junos Pulse)權(quán)限提升漏洞

Cisco ASA Software IKE密鑰交換協(xié)議緩沖區(qū)溢出漏洞

Fortigate防火墻存在SSH認(rèn)證“后門”漏洞

2.3.云安全

黑客入侵智能設(shè)備并不難,很多時(shí)候它們不需要知道物聯(lián)網(wǎng)智能設(shè)備有哪些功能以及如何運(yùn)作的。只要它們能進(jìn)入與智能設(shè)備連接的相關(guān)網(wǎng)站,他們就能操控物聯(lián)網(wǎng)設(shè)備,而設(shè)備連接的網(wǎng)站通常都部署在云端,因此保護(hù)好云端安全也是保護(hù)好物聯(lián)網(wǎng)安全的關(guān)鍵環(huán)節(jié),云端一般包含三部分:web 前臺(tái)+web后臺(tái)+中間件。

根據(jù)對(duì)2016年云產(chǎn)品的調(diào)研,發(fā)現(xiàn)云安全主要有十二大威脅,云服務(wù)客戶和提供商可以根據(jù)這些威脅調(diào)整防御策略。

近年來,云端應(yīng)用安全事件頻發(fā)。

2.3.1. 數(shù)據(jù)庫信息泄露

案例:

某云平臺(tái)是面向個(gè)人、企業(yè)和政府的云計(jì)算服務(wù),206年3 月被曝出存在門戶管理后臺(tái)及系統(tǒng)管理員賬戶弱口令,通過登錄賬號(hào)可查看數(shù)十萬用戶的個(gè)人信息。通過獲取的用戶個(gè)人賬戶密碼能夠登錄客戶應(yīng)用平臺(tái),查看應(yīng)用配置信息,然后獲取業(yè)務(wù)安裝包、代碼及密鑰數(shù)據(jù)等敏感信息,進(jìn)一步獲取數(shù)據(jù)庫訪問權(quán)限、篡改記錄、偽造交易、癱瘓系統(tǒng)等。這樣一次看似簡(jiǎn)單的數(shù)據(jù)泄露事件,發(fā)生在云平臺(tái)門戶,造成的影響非比尋常。

產(chǎn)生原因:

賬戶弱口令容易被暴力破解。

預(yù)防:

增加密碼復(fù)雜度,設(shè)置好記難猜的密碼。

2.3.2. 服務(wù)配置信息明文存儲(chǔ)在云上

案例:

2014年8月,專業(yè)從事Paas服務(wù)的某云被曝出由于服務(wù)器權(quán)限設(shè)置不當(dāng),導(dǎo)致可使用木馬通過后臺(tái)查看不同客戶存放在云上的服務(wù)配置信息,包括 WAR包、數(shù)據(jù)庫配置文件等,給托管客戶的應(yīng)用服務(wù)帶來了巨大的安全隱患。

產(chǎn)生原因:

云服務(wù)商的服務(wù)器權(quán)限設(shè)置不當(dāng)。

預(yù)防:

使用云平臺(tái)的用戶加密存儲(chǔ)放在云上的服務(wù)配置信息。

2.3.3. 虛擬化漏洞

案例:

“傳送門事件”—越界讀取內(nèi)存導(dǎo)致跨虛機(jī)執(zhí)行任意代碼。

產(chǎn)生原因:

云平臺(tái)的虛擬化漏洞導(dǎo)致能夠在宿主機(jī)上進(jìn)行越界內(nèi)存讀取和寫入,從而實(shí)現(xiàn)虛擬機(jī)逃逸。

預(yù)防:

經(jīng)調(diào)研,大部分云端的威脅風(fēng)險(xiǎn)都來自于云服務(wù)提供商自身的平臺(tái)漏洞,但云服務(wù)使用者過于簡(jiǎn)單的應(yīng)用部署以及對(duì)敏感數(shù)據(jù)保護(hù)的不重視,也是導(dǎo)致威脅風(fēng)險(xiǎn)的重要原因。

對(duì)于云服務(wù)使用者,不能把安全防護(hù)完全寄托在云服務(wù)提供商身上,必須考慮自保。云服務(wù)使用方需要重點(diǎn)保護(hù)其云端應(yīng)用核心代碼、關(guān)鍵數(shù)據(jù)及其系統(tǒng)訪問安全,可分別從云端代碼加固、數(shù)據(jù)安全保護(hù)、云端安全接入三個(gè)維度,設(shè)計(jì)一套安全防護(hù)體系。

云服務(wù)使用者在應(yīng)用層面對(duì)其云端代碼、數(shù)據(jù)及系統(tǒng)接入進(jìn)行安全保護(hù),保證云端應(yīng)用在不可信環(huán)境下的安全。云服務(wù)商需要進(jìn)行云平臺(tái)基礎(chǔ)設(shè)施安全保護(hù),提供云平臺(tái)虛擬化、網(wǎng)絡(luò)、配置、漏洞等多方面的安全保護(hù)功能。

構(gòu)建云端安全可信的運(yùn)行環(huán)境,需要云服務(wù)提供商和使用者的共同努力,加大黑客進(jìn)入與物聯(lián)網(wǎng)設(shè)備連接的網(wǎng)站的難度,進(jìn)而提升物聯(lián)網(wǎng)安全度。

三.企業(yè)安全

3.1.為什么做安全?

企業(yè)做安全的驅(qū)動(dòng)力主要源于以下幾個(gè)方面:

1).面臨來自各方面的安全威脅

譬如:外部黑客、網(wǎng)絡(luò)黑產(chǎn)、競(jìng)爭(zhēng)對(duì)手、內(nèi)鬼等

2).面臨各種安全挑戰(zhàn)

譬如:安全漏洞、網(wǎng)絡(luò)攻擊、勒索、敏感信息泄露等

3).安全問題會(huì)對(duì)公司運(yùn)營、業(yè)務(wù)發(fā)展造成不良影響

譬如:經(jīng)濟(jì)損失、用戶流失、財(cái)產(chǎn)損失、聲譽(yù)受損、公信力下降等

3.2.企業(yè)需要什么樣的安全?

雖然各個(gè)企業(yè)由于自身業(yè)務(wù)特性有所不同,但還是有很多共性的,例如:

1).數(shù)據(jù)安全

數(shù)據(jù)安全是所有互聯(lián)網(wǎng)公司最核心的安全需求,也是大多數(shù)網(wǎng)絡(luò)企業(yè)高管最為關(guān)注的安全問題。目標(biāo)是保障企業(yè)敏感數(shù)據(jù)的安全、可控。

2).在攻防對(duì)抗中占據(jù)主動(dòng)地位

能夠掌握企業(yè)整體的安全態(tài)勢(shì),可主動(dòng)發(fā)現(xiàn)潛在安全風(fēng)險(xiǎn),及時(shí)知道誰、什么時(shí)間、做過什么樣的攻擊、攻擊是否成功、目標(biāo)系統(tǒng)受影響程度,并且在第一時(shí)間內(nèi)解決遇到的安全問題。

3).保障業(yè)務(wù)安全、連續(xù)、可用

盡可能降低因網(wǎng)絡(luò)攻擊造成業(yè)務(wù)系統(tǒng)受影響的安全風(fēng)險(xiǎn),比如最常見的DDOS、CC 攻擊。

3.3.如何做好安全?

1).樹立正確的安全觀

安全是相對(duì)的。企業(yè)絕不是做一次滲透測(cè)試、找安全公司提供個(gè)安全解決方案或者購買一些安全產(chǎn)品及服務(wù)就可以搞定的事情。安全是一個(gè)整體的、動(dòng)態(tài)的、需要長期做且持續(xù)投入的事情。

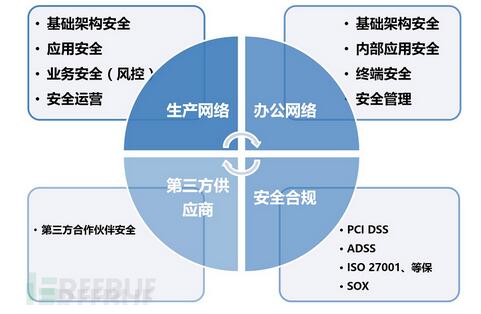

2).企業(yè)安全完整視角

互聯(lián)網(wǎng)企業(yè)安全包含以下幾大部分:

人們總想著把任何東西都交給互聯(lián)網(wǎng),但往往會(huì)發(fā)生嚴(yán)重的安全錯(cuò)誤。目前,我們還處于物聯(lián)網(wǎng)早期,很多東西并未聯(lián)網(wǎng)。但一旦它們互通互聯(lián),無論對(duì)普通用戶還是對(duì)黑客來說,都會(huì)有非常大的利用價(jià)值。這就要求公司應(yīng)當(dāng)把安全因素排在首位,將保護(hù)措施植入到設(shè)備中。大多數(shù)錯(cuò)誤是由于安全目標(biāo)不明確,缺乏經(jīng)驗(yàn)和意識(shí)。我們必須采取安全的物聯(lián)網(wǎng)策略,而不是期望它們主動(dòng)來給我們安全。面對(duì)物聯(lián)網(wǎng)的安全危機(jī),物聯(lián)網(wǎng)智能設(shè)備廠商進(jìn)行安全建設(shè)時(shí)可參考以下建議:

1.對(duì)生產(chǎn)的智能產(chǎn)品進(jìn)行全面的安全審計(jì);

2.企業(yè)生產(chǎn)IOT產(chǎn)品前需要部署基本的安全標(biāo)準(zhǔn);

3.將安全融入產(chǎn)品生命周期,在產(chǎn)品還處于設(shè)計(jì)階段就接受隱私和風(fēng)險(xiǎn)評(píng)估認(rèn)證,比如當(dāng)用戶在使用可能有安全隱患的網(wǎng)絡(luò)時(shí),強(qiáng)制他們修改密碼或開啟加密服務(wù);

針對(duì)傳統(tǒng)的連接互聯(lián)網(wǎng)的網(wǎng)絡(luò)以及傳統(tǒng)的云端架構(gòu)還是需要使用傳統(tǒng)邊界防護(hù)解決方案。

a.)帶防火墻模塊硬件IPS:可以限制App 訪問的端口,對(duì)傳統(tǒng)的SQLi、XSS等做檢測(cè);

b.)WAF:web應(yīng)用防火墻,主要是通過上下文語義關(guān)聯(lián)對(duì) OWASP Top 10攻擊類型做檢查和阻斷;

c.)定期對(duì)后端web應(yīng)用、數(shù)據(jù)庫服務(wù)器、物聯(lián)網(wǎng)大數(shù)據(jù)分析平臺(tái)等做操作系統(tǒng)、中間件、數(shù)據(jù)庫漏洞掃描。建議配合滲透測(cè)試發(fā)現(xiàn)更多問題。

調(diào)研了各個(gè)物聯(lián)網(wǎng)安全公司,發(fā)現(xiàn)它們大致的解決方案如下:

a.)對(duì)IOT設(shè)備進(jìn)行資產(chǎn)管理

快速發(fā)現(xiàn)連接到網(wǎng)絡(luò)的IoT設(shè)備;

已經(jīng)連接的IoT設(shè)備可視化;

配置檢測(cè)、基線檢測(cè);

b.)快速安全響應(yīng)

快速檢測(cè)到異常終端;

隔離可疑應(yīng)用程序和停止攻擊擴(kuò)散到IoT網(wǎng)絡(luò);

c.)通過大數(shù)據(jù)分析IoT事件,預(yù)測(cè)其安全狀態(tài)、給出預(yù)防建議

d.)IoT設(shè)備上安裝狀態(tài)防火墻、保證通訊協(xié)議安全

各制造商與開發(fā)商為了有效降低風(fēng)險(xiǎn)并提升物聯(lián)網(wǎng)設(shè)備的安全性水平,可以從以下六個(gè)方面入手。

核心關(guān)注:拓步ERP系統(tǒng)平臺(tái)是覆蓋了眾多的業(yè)務(wù)領(lǐng)域、行業(yè)應(yīng)用,蘊(yùn)涵了豐富的ERP管理思想,集成了ERP軟件業(yè)務(wù)管理理念,功能涉及供應(yīng)鏈、成本、制造、CRM、HR等眾多業(yè)務(wù)領(lǐng)域的管理,全面涵蓋了企業(yè)關(guān)注ERP管理系統(tǒng)的核心領(lǐng)域,是眾多中小企業(yè)信息化建設(shè)首選的ERP管理軟件信賴品牌。

轉(zhuǎn)載請(qǐng)注明出處:拓步ERP資訊網(wǎng)http://www.guhuozai8.cn/

本文標(biāo)題:物聯(lián)網(wǎng)安全風(fēng)險(xiǎn)威脅報(bào)告

本文網(wǎng)址:http://www.guhuozai8.cn/html/consultation/10839520671.html